Pembuka

| Catatan |

|---|

Jika Anda tidak ingin membaca basa-basinya, Anda bisa langsung lanjut ke subbagian “Prakata” sebelum ke subbagian “Persiapan”. |

Artikel kali ini akan membahas tentang Cara memasang ZeroSSL + Renew secara Otomatis di Netlify, BunnyCDN, cPanel dan DirectAdmin.

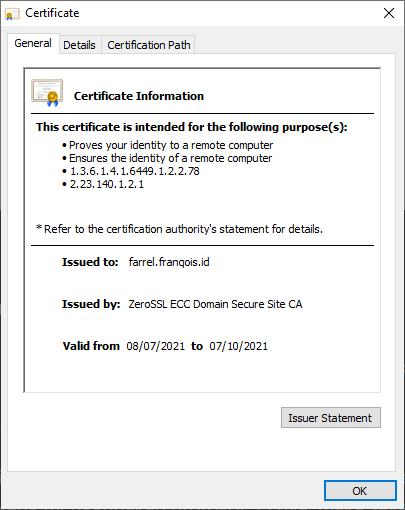

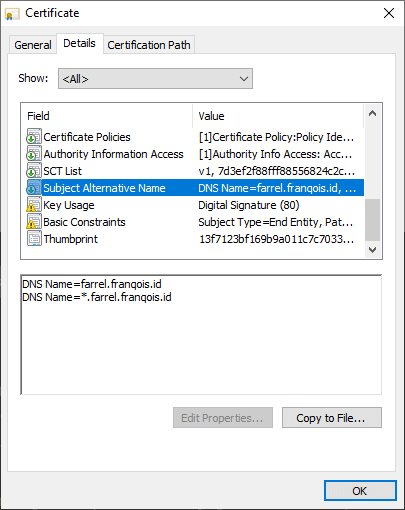

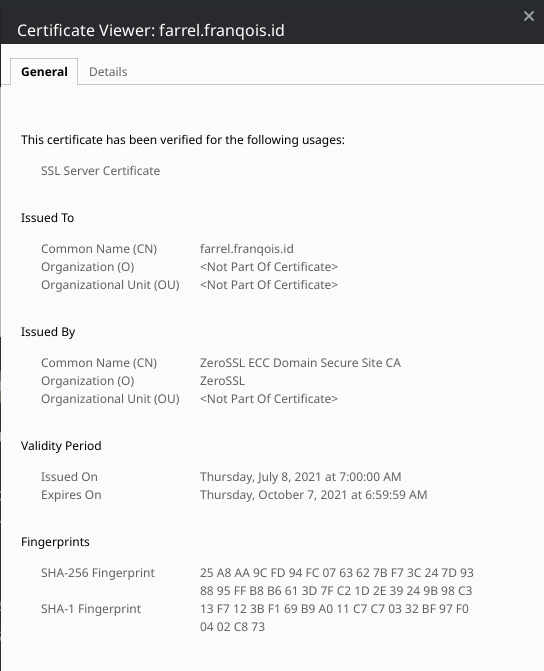

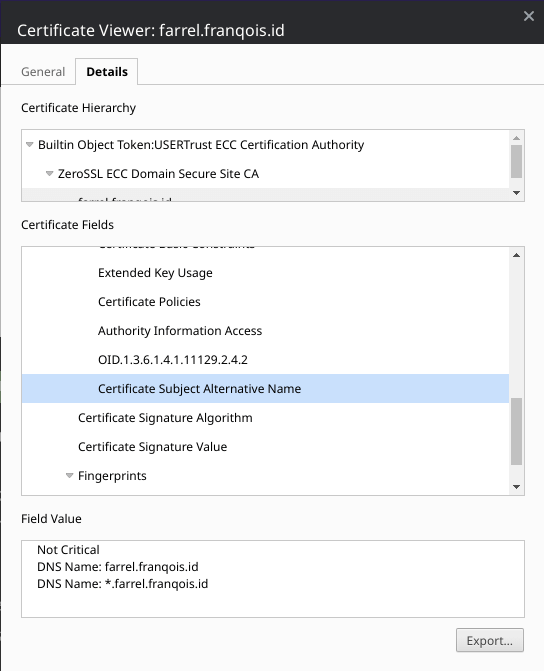

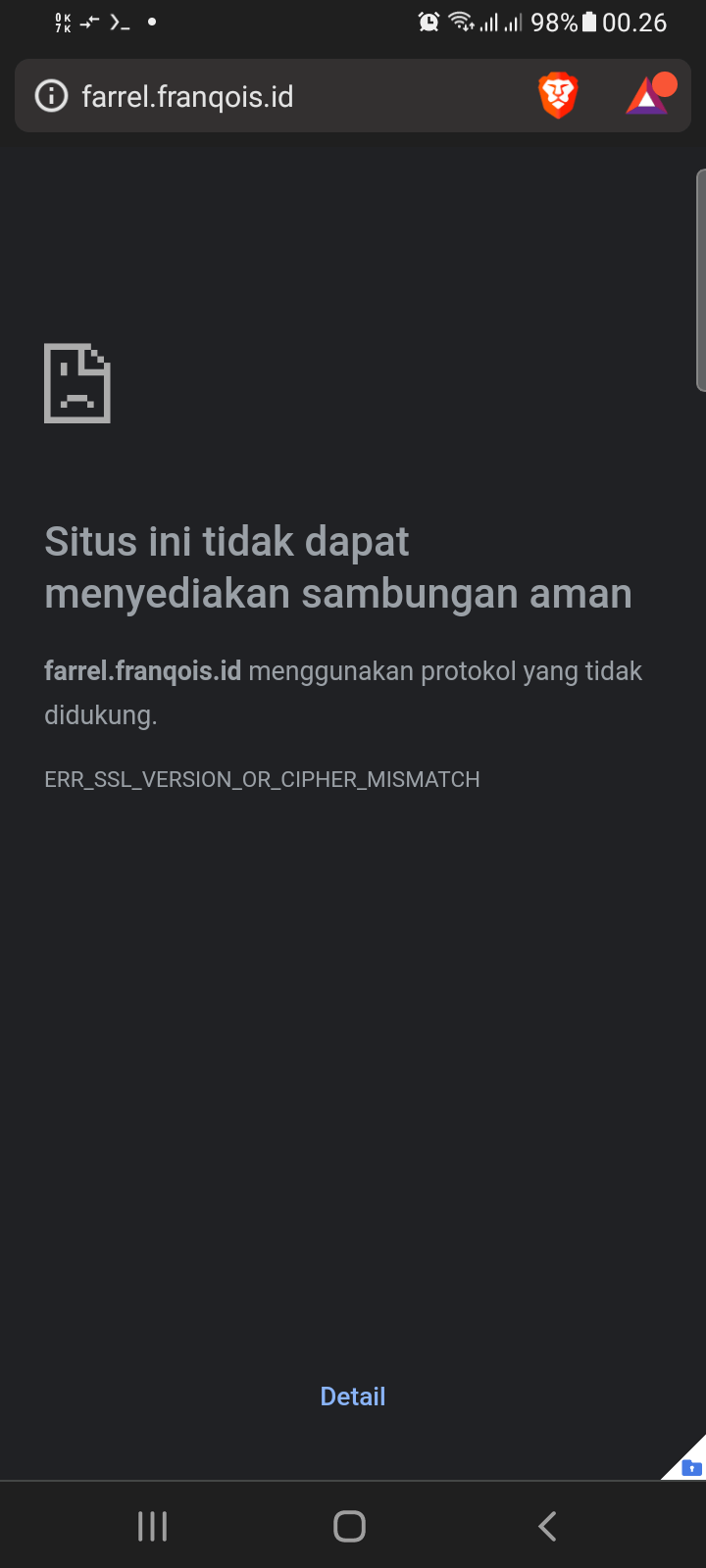

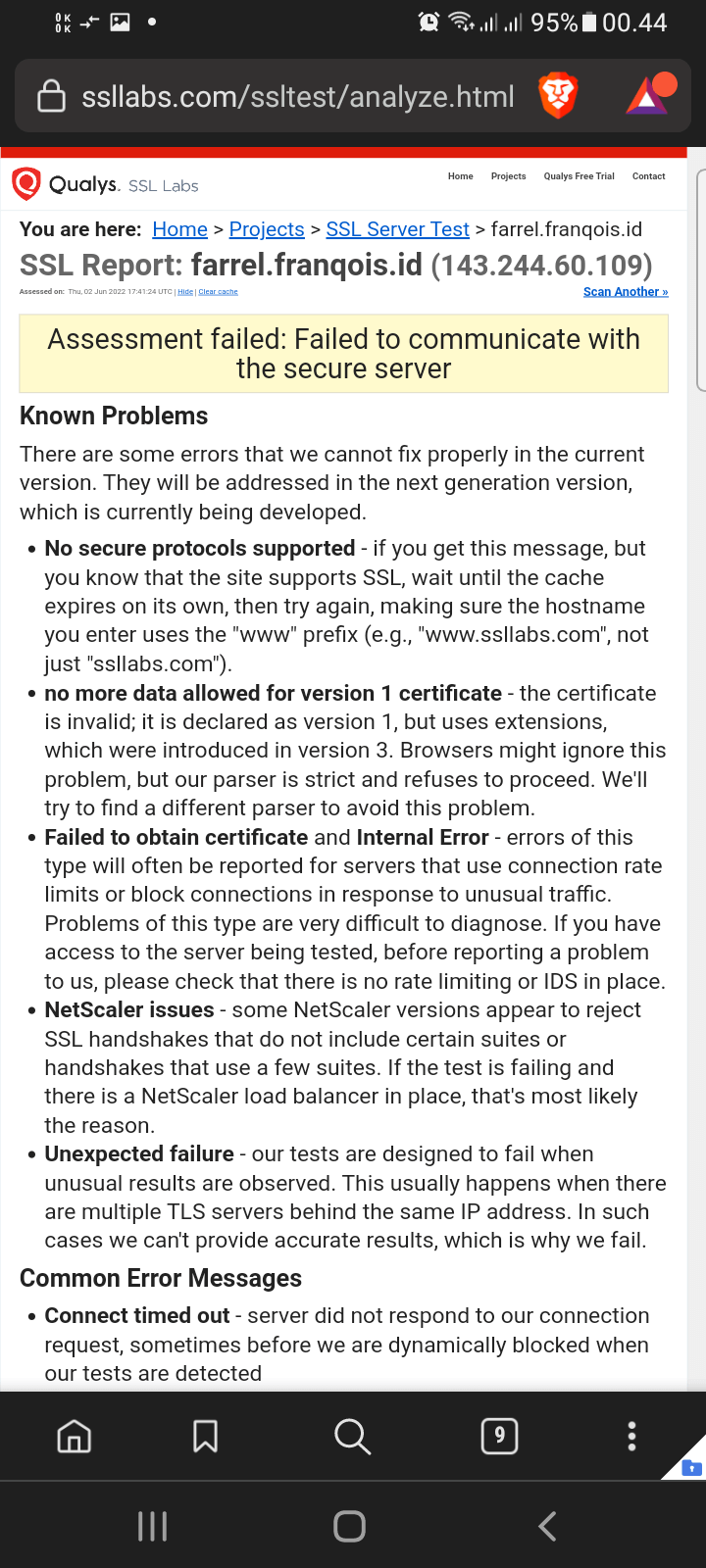

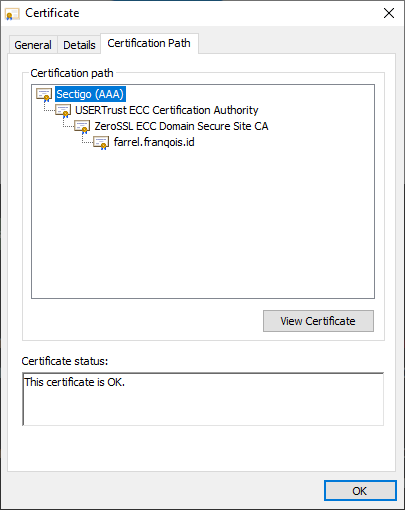

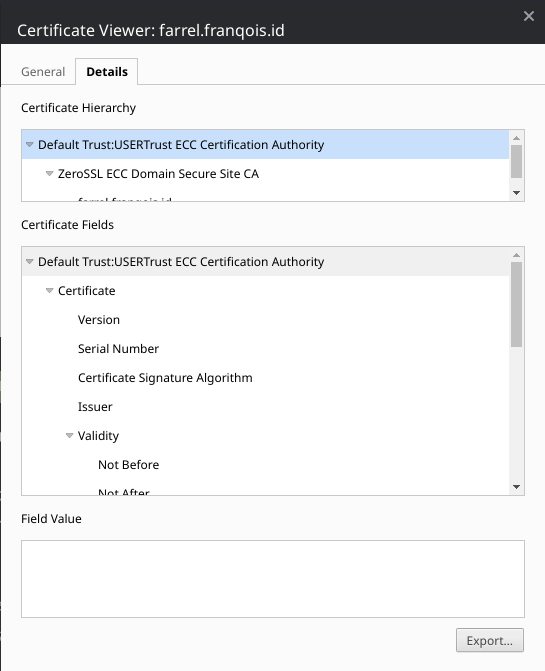

Blog ini telah menggunakan ZeroSSL sebagai Sertifikat SSL/TLS-nya dalam bentuk Wildcard. Gak percaya? Silakan Anda lihat sendiri.

PEMBARUAN, 08 Mei 2022: Blog ini telah memakai Google Trust Services (GTS), tidak lagi menggunakan ZeroSSL, tetapi semua instruksi yang artikel ini bahas tidak banyak berubah/tidak berubah total.

Kendala saat pemasangannya adalah tidak banyak penyedia yang mendukungnya, kebanyakan hanya mendukung Let’s Encrypt saja.

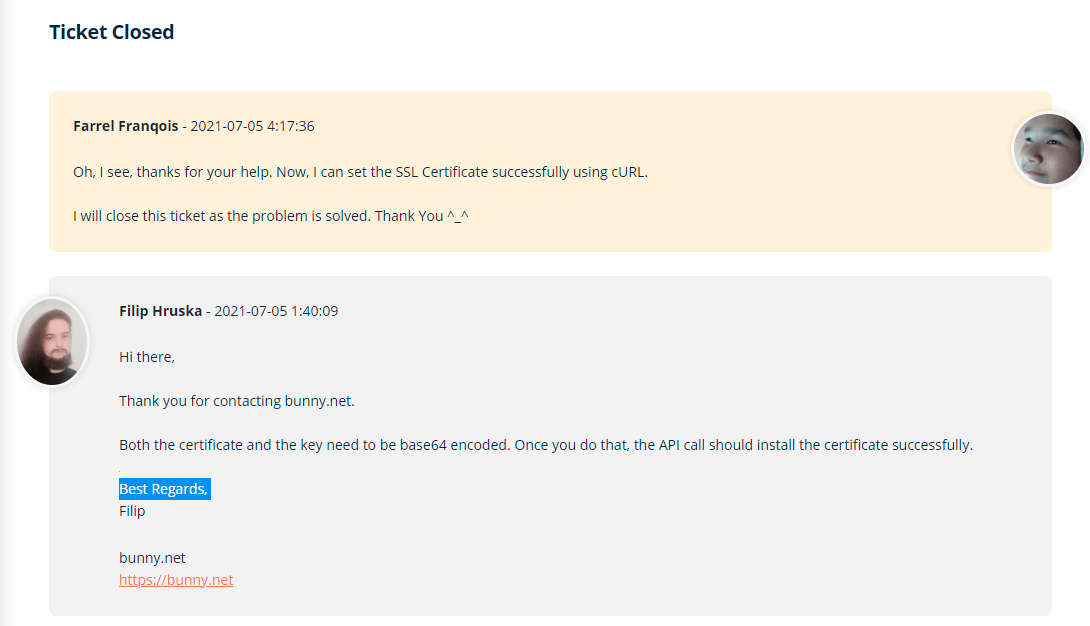

Sehingga saya perlu menggunakan acme.sh untuk menerbitkan/memperbarui Sertifikat SSL/TLS, lalu saya melakukan Request ke Server API-nya Netlify, BunnyCDN, cPanel dan DirectAdmin untuk memasangkan sertifikatnya menggunakan curl.

Terlihat sederhana, bukan? Iya, tetapi sebenarnya itu tidak sesederhana dan semudah yang Anda bayangkan.

Berkat bantuan dari beberapa referensi, akhirnya saya dapat memasangkan sertifikat tersebut dan membuatnya dapat diperbarui secara otomatis.

Nah, makanya saya buat artikel ini, siapa tahu mungkin Anda tertarik atau merasa tertantang untuk memasang Sertifikat SSL/TLS dari ZeroSSL ini ke dalam Web/Blog Anda bila dibandingkan dengan Let’s Encrypt. Semoga artikel ini akan bermanfaat buat Anda 🙂

Di sini, Anda akan mempelajari untuk menerbitkan Sertifikat SSL/TLS yang bisa Anda dapatkan dari ZeroSSL, baik jangkauannya untuk 1 domain, banyak domain atau subdomain, atau wildcard dengan menggunakan acme.sh sebagai perkakasnya, setelah itu Anda akan memasangkannya dengan cara memanggil Server API milik bunny.net dan Netlify memakai curl.

Bagi yang belum tahu, ZeroSSL adalah salah satu CA (Certificate Authority) atau Otoritas Sertifikat yang menerbitkan/mengelola/mencabut Sertifikat SSL/TLS untuk Internet. Ia merupakan salah satu produk dari Stack Holdings.

Sedangkan acme.sh adalah sebuah perkakas klien untuk Protokol ACME, yang bertujuan sebagai alat bantu untuk menerbitkan, memperbarui, mencabut atau mengelola Sertifikat SSL/TLS. Perkakas tersebut dibuat dengan menggunakan Shell dan Kompatibel di hampir semua sistem operasi berbasis *nix.

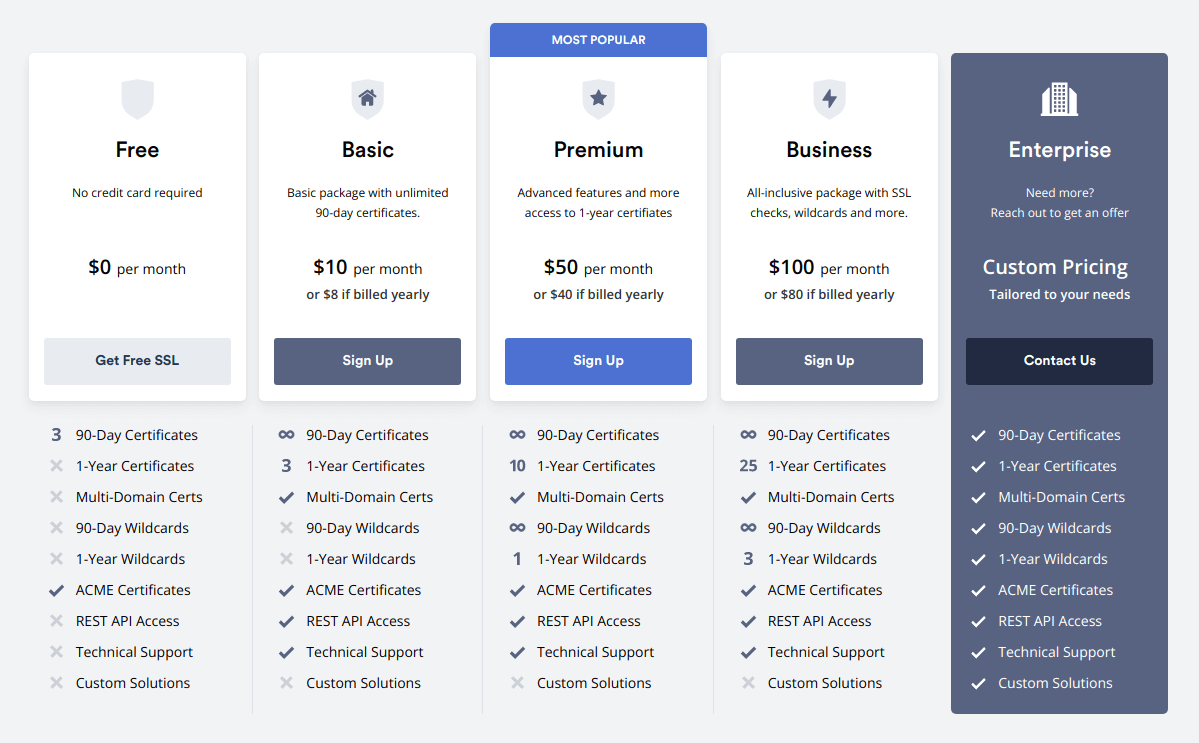

Tunggu, ZeroSSL Gratis? Bukannya bayar?

Iya, untuk saat ini ZeroSSL memanglah gratis, bahkan Anda juga dapat menerbitkan Sertifikat SSL/TLS secara gratis dalam bentuk apa pun (termasuk Wildcard) dengan jumlah sertifikat yang tidak terbatas, baik dengan menggunakan RSA maupun ECC sebagai Algoritma Kunci Publiknya.

Namun, itu hanya berlaku jika Anda menerbitkannya melalui Server ACME-nya, bukan melalui Situs Web ataupun REST API-nya. Semua sertifikat yang diterbitkan melalui Protokol ACME akan memiliki masa berlaku selama 90 hari ke depan.

Serta, jika Anda membuat/menerbitkan sebuah Sertifikat SSL/TLS melalui Protokol ACME dan Server ACME-nya, maka jumlah sertifikat yang telah diterbitkan yang tampil di Situs Web-nya tidak akan bertambah sama sekali, jadi kuota gratisannya tidak akan berkurang.

Infonya dari mana? Salah satu infonya berasal dari dokumentasinya.

Namun, sebetulnya jika kamu lebih teliti lagi, di Halaman “Pricing"-nya pun kamu akan menemukan tulisan “90-Day ACME Certs” yang bersebelahan dengan Simbol “tidak terbatas”, yang artinya kamu dapat menerbitkan Sertifikat SSL/TLS dari Server ACME-nya dalam bentuk apa pun secara gratis tanpa batasan jumlah.

PEMBARUAN, 16 Oktober 2021: Simbol tersebut sekarang sudah tidak ada lagi di halaman tersebut, mungkin tujuannya memang untuk marketing biar ZeroSSL tidak dianggap gratis.

Nah, sekarang sudah paham, kan? Jadi, Anda tidak perlu jadi orang kaya atau berduit banyak dulu biar bisa menerbitkan Sertifikat SSL/TLS dari ZeroSSL, kecuali jika Anda ingin Layanan Dukungan, Akses REST API-nya, serta Sertifikat SSL/TLS dengan masa berlaku selama 1 Tahun, Anda bisa berlangganan yang berbayar.

Kenapa ZeroSSL? Dan, kenapa gak pakai Let’s Encrypt aja?

Kompatibilitas Perangkat

Sertifikat SSL/TLS dari ZeroSSL bergantung pada Sectigo (sebelumnya dikenal sebagai “COMODO CA”/“COMODO” saja) sebagai sertifikat akar dari rantai sertifikatnya (yang bisa disebut dengan “Rantai Kepercayaan”, bahasa Inggrisnya: Chain of Trust), yang telah didukung dan dipercaya oleh mayoritas perangkat lunak sejak lama.

Informasi mengenai sertifikat akarnya sebagai berikut:

Akar untuk Rantai (Chain of Trust) Pertama: “AAA Certificate Services” yang masa berlakunya sampai 31 Desember 2028 pukul 23:59:59 atau 01 Januari 2029 dalam waktu UTC

Akar untuk Rantai (Chain of Trust) Kedua: “USERTrust RSA Certification Authority” atau “USERTrust ECC Certification Authority” yang masing-masing masa berlakunya sampai 18 Januari 2038 pukul 23:59:59 atau 19 Januari 2038 dalam waktu UTC

Ini artinya, hampir semua perangkat lunak bisa menggunakan sertifikat ini, bahkan oleh perangkat lunak versi lama sekali pun (cth. Internet Explorer 6.0+, Mozilla Firefox 1.0+, Opera 6.1+, AOL 5+, Peramban pada Blackberry 4.3.0+, Android 1.5+, dll)

Untuk lebih lanjut, Anda bisa kunjungi halaman daftar kompatibilitasnya.

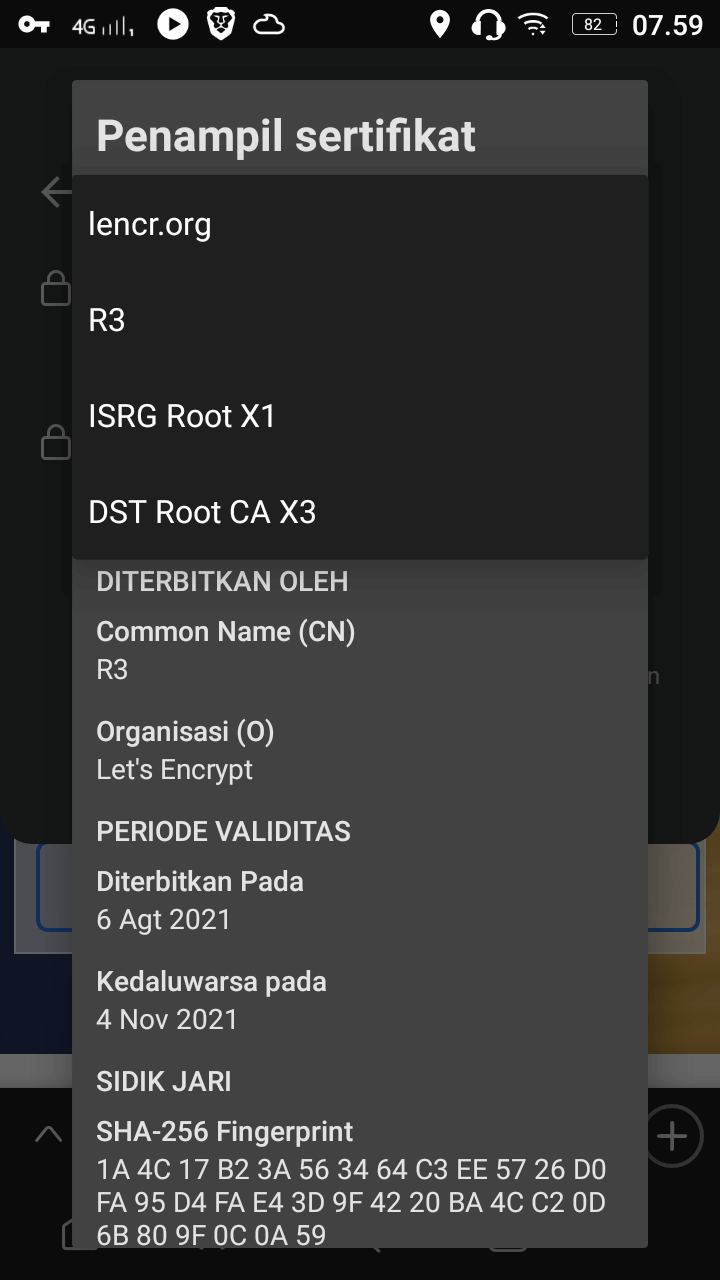

Sedangkan Akar dari Chain of Trust-nya Let’s Encrypt adalah “DST Root CA X3” (dari “IdenTrust”) yang juga mendukung dan dipercaya oleh mayoritas perangkat lunak, termasuk Windows XP SP3 dan Android 7.1.1 kebawah.

Namun, sebelumnya sempat ada “kegundahan” karena Akar yang mereka gunakan sudah mau habis masa berlakunya, akar tersebut akan habis pada tanggal 30 September 2021 dan akan digantikan dengan yang baru, yakni “ISRG Root X1” (dari “Internet Security Research Group”), sehingga ini berimbas pada perangkat lama, terutama untuk Android 7.1.1 kebawah.

Namun, masalah ini selesai untuk Android dengan melakukan Cross-Signing, yang artinya sertifikat akar yang lama (DST Root CA X3) telah menerbitkan sertifikat yang ‘sama dengan’ sertifikat akar barunya, yakni “ISRG Root X1” sebagai sertifikat penengah, agar ‘rantai’ dapat terus digunakan meski ada bagian yang rapuh karena sudah habis masanya.

Hal ini bukan berarti masalah sudah selesai sepenuhnya, kemungkinan besar bahwa ada perangkat lain yang tidak kompatibel dengan Akar baru ini setelah Akar pertama habis masa berlakunya, kecuali Windows XP SP3 (jika Anda memperbarui sertifikat akarnya) dan Android 2.3.6 (atau di atasnya).

Berdasarkan Halaman Kompatibilitas sertifikatnya, sepertinya perangkat yang mempercayai “ISRG Root X1” itu berkurang bila dibandingkan dengan perangkat yang mempercayai “DST Root CA X3”. Sehingga, ada kemungkinan bahwa banyak perangkat lain yang tidak kompatibel dengan Let’s Encrypt.

| PEMBARUAN, 03 Oktober 2021: |

|---|

Per tanggal 30 September 2021 kemarin, sertifikat akar “DST Root CA X3” telah habis masa berlakunya dan telah diganti menjadi “ISRG Root X1”. Meski masa berlakunya habis, Let’s Encrypt tetap kompatibel dengan sistem operasi Android 7.1.1 ke bawah, tetapi masih menggunakan “DST Root CA X3” sebagai akarnya (lihat cuplikan layar di atas). Jadi, jika Anda menggunakan Android 7.1.1 ke bawah, maka Anda tidak perlu melakukan apa pun. Namun jika Anda tidak menggunakan Android, tidak bisa mengakses Web/Blog yang menggunakan Let’s Encrypt atau sekadar ingin menikmati akar baru dari Let’s Encrypt, silakan unduh sertifikat akar “ISRG Root X1”, lalu instal sertifikat akar tersebut agar dapat dipercaya oleh perangkat Anda. Setelah selesai menginstal, nonaktifkan/hapus sertifikat akar lama, yakni “DST Root CA X3” dari perangkat Anda. Selain mengunduh dan menginstal sertifikat akarnya secara manual, Anda juga dapat memperbarui sistem pada perangkat Anda agar dapat menikmati sertifikat akar yang baru. |

Jadi, jika Anda ingin sebuah Sertifikat SSL/TLS Gratis untuk Web/Blog atau Aplikasi Anda serta dapat diakses oleh hampir semua orang atau/dan Anda kurang yakin dengan resolusi dari pihak Let’s Encrypt, mungkin ZeroSSL bisa menjadi pilihan yang terbaik untuk Anda.

Tidak (atau Belum?) menerapkan Rate Limit

Sampai artikel ini diterbitkan, ZeroSSL tidak (atau Belum?) menerapkan Rate Limit atau batasan penerbitan Sertifikat SSL/TLS, tidak seperti Let’s Encrypt yang telah menerapkannya sejak lama.

Gak percaya? Silakan Anda kunjungi halaman komparasinya (Baca bagian “ACME”-nya) atau halaman dokumentasinya.

Jadi, Anda tidak perlu takut jika Anda mengalami kegagalan menerbitkan Sertifikat SSL/TLS dengan alasan apa pun, karena Rate Limit tidak ditentukan di sana.

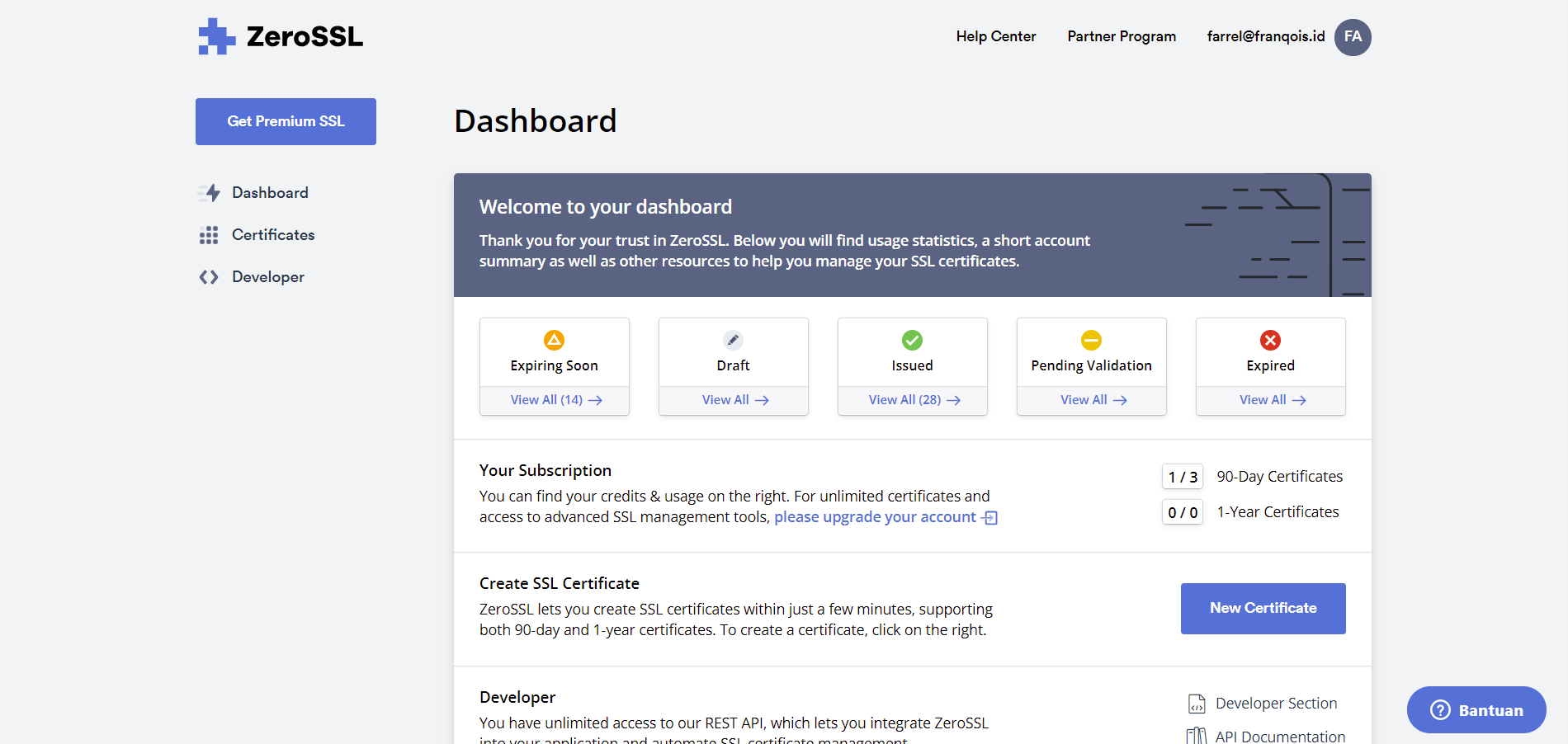

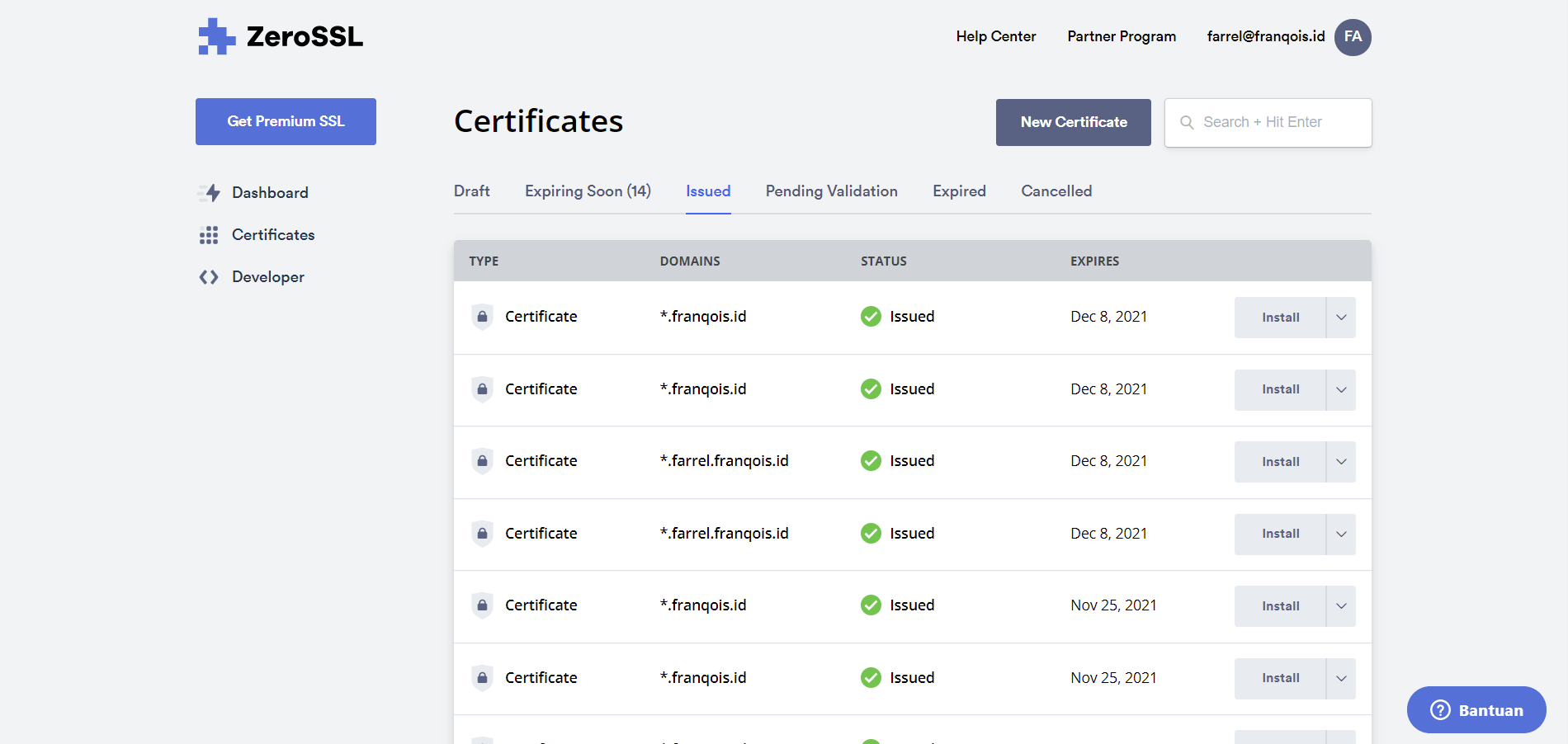

Memiliki antarmuka untuk mengelola sertifikat

ZeroSSL memiliki antarmuka untuk mengelola Sertifikat SSL/TLS di dalam Situs Web-nya. Di sana, Anda bisa melihat Sertifikat SSL/TLS yang telah Anda terbitkan, sekaligus mengelola sertifikatnya.

Selain itu, Anda bisa menghabiskan kuota “SSL Gratis” yang telah diberikan oleh mereka dengan membuat Sertifikat SSL/TLS dari Situs Web-nya.

Namun sayangnya, Anda tidak bisa mencabut Sertifikat SSL/TLS yang telah Anda terbitkan melalui server ACME-nya di dalam Situs Web-nya, jadi Anda hanya bisa melihat dan mengunduhnya saja.

Prakata

Sebelum Anda lanjut, saya peringati bahwa Artikel/Tutorial yang dibahas ini sangatlah “Panjang x Lebar”, jika Anda tidak sanggup membaca Artikel yang terlalu panjang, saran saya cari artikel lain yang membahas ini dengan lebih sederhana, jangan paksakan diri Anda kecuali jika ingin belajar.

Meskipun artikel ini panjang kali lebar, saya usahakan agar semuanya saya bahas dalam langkah-demi-langkah, sehingga lebih mudah dipahami oleh Anda.

Oleh karena itu, saya sarankan untuk memakai perangkat dengan layar yang lebih besar ketimbang layar dari ponsel yang Anda pakai sekarang (cth. PC/Laptop, Monitor, Tablet/Televisi Pintar, Penggunaan fitur “Desktop Mode” pada Ponsel/Tablet Pintar, dll) dan memiliki sebuah papan ketik (Keyboard) untuk mengikuti artikel ini.

Jika Anda mengalami kesulitan dalam bernavigasi, gunakan fitur “Cari di Halaman” di Peramban Web Anda dengan menekan tombol Ctrl + F, lalu isi dengan bagian atau teks yang ingin Anda cari.

Saya usahakan agar pembahasan di artikel ini dapat diterapkan atau diikuti oleh hampir semua pengguna sistem operasi, termasuk sistem operasi Windows dan hampir semua sistem operasi berbasis *nix, seperti sistem operasi yang berbasis Linux (cth. GNU/Linux, Android, Alpine Linux, dll), macOS, BSD, dan sistem operasi *nix lainnya.

Namun, bukan berarti Anda dapat mengikuti semuanya meskipun saya berusaha agar ini bisa diikuti oleh hampir semua sistem operasi, karena saya belum mencoba di sistem operasi selain GNU/Linux, Windows dan Android, sehingga saya tidak berani menjaminnya.

Jadi, mohon perhatian dan pengertiannya, jika Anda melanjutkan berarti Anda sudah memahami semuanya.

Terima kasih dan selamat melanjutkan 😊

Persiapan

Di artikel ini, Anda akan mempelajari menerbitkan Sertifikat SSL/TLS dengan menggunakan acme.sh yang (harusnya) hanya kompatibel dengan sistem operasi berbasis Unix atau mirip Unix (*nix), termasuk GNU/Linux, macOS, BSD dan Android.

Dengan ini, tentu saja salah satu hal yang harus Anda siapkan adalah pengetahuan tentang perintah-perintah dasar dari sistem operasi berbasis *nix, seperti ls, cd, dan dibarengi dengan pengenalan variabel dasar seperti $HOME dan $PATH serta fitur ~ di dalam Shell, menambahkan variabel, penavigasian, bisa copy-paste dari luar ke dalam Terminal dan sebaliknya, dan bisa mengedit berkas di dalam Terminal.

Kata “Terminal” di sini bukan merujuk pada “Terminal Kendaraan” atau “Terminal Bis” ya, “Terminal” yang saya maksudkan di sini adalah aplikasi Emulator Terminal (Terminal Emulator) seperti x-term, Konsole, GNOME Terminal, Windows Terminal, Git Bash, dll.

Selain itu, Anda juga harus mempersiapkan perangkat lunak yang diminta agar perkakas acme.sh bisa digunakan dan Anda bisa mengikuti artikel ini secara keseluruhan, apalagi jika Anda menggunakan sistem operasi Windows.

Berikut di bawah ini adalah persiapan perangkat lunaknya:

Untuk Pengguna GNU/Linux, macOS, BSD dan Sistem Operasi berbasis *nix lainnya

tl;dr

Jika terlalu panjang, maka perangkat lunak yang harus Anda siapkan adalah sebagai berikut:

- OpenSSL (atau LibreSSL?)

- curl

- Cron

jq(khusus pengguna cPanel dan/atau DirectAdmin)

Socat (Socket Cat) di sini bersifat opsional, ini hanya berlaku jika Anda ingin menjalankan acme.sh dalam “Standalone Mode”, jadi ini tidak wajib Anda instal dan artikel ini tidak membahasnya lebih lanjut.

Kalau Anda adalah pengguna sistem operasi berbasis Unix/Mirip-Unix (*nix) seperti GNU/Linux, macOS, dan BSD, sebetulnya tidak usah ditanya, mereka sudah pasti kompatibel dengan acme.sh karena perkakas tersebut memang dirancang untuk sistem operasi tersebut.

Asal punya OpenSSL (atau LibreSSL?), curl dan Cron, maka acme.sh dapat dijalankan sebagaimana mestinya, serta Anda dapat mengikuti artikel ini secara keseluruhan. Wget juga bisa Anda gunakan, tetapi di artikel ini saya bahas Wget hanya untuk mengunduh dan menginstal acme.sh saja.

Jika Anda adalah pengguna cPanel atau/dan DirectAdmin, Anda perlu menginstal sebuah perangkat lunak yang bernama jq di dalam sistem operasi Anda agar pemasangan sertifikat SSL/TLS dapat dipermudah.

Anda juga dapat menginstal Socat (Socket Cat) agar acme.sh dapat dijalankan dalam “Standalone Mode”, tetapi itu tidak saya bahas lebih lanjut di sini.

Untuk perangkatnya sih terserah kamu saja, saya lebih menyarankan perangkat komputer yang dapat dioperasikan selayaknya Server (diam di satu tempat, tanpa monitor dan tidak pernah sengaja dimatikan) atau pakai komputer kecil seperti Raspberry Pi atau perangkat sejenis kalau punya.

Walau bisa saja pakai PC Desktop atau Laptop yang kamu pakai sekarang, tetapi sumber dayanya akan berebutan dengan lainnya dan mungkin kamu akan perlu mengoperasikannya dengan lebih lama untuk keperluan pembaruan sertifikat, kalau menurutmu itu tidak masalah maka dipakai saja.

Untuk Pengguna Windows

tl;dr

Jika terlalu panjang, maka hal-hal yang harus Anda siapkan adalah sebagai berikut:

- Memiliki Akses ke Lingkungan Unix/Mirip-Unix: (Pilih salah satu caranya)

- Mengaktifkan fitur WSL (Windows Subsystem for Linux) untuk Windows 10 atau di atasnya

- Menggunakan Perangkat Lunak yang dapat mengemulasikan lingkungan UNIX, seperti Git Bash, Cygwin, dll, tetapi opsi ini belum saya coba

- Mesin Virtual atau Kontainer dengan Sistem Operasi berbasis Unix/Mirip-Unix (disarankan GNU/Linux)

- Mengakses server atau perangkat Anda yang menggunakan sistem operasi *nix dengan menggunakan klien SSH

- Persiapan perangkat lunak pada WSL, mesin virtual, kontainer atau pada server bisa mengikuti persiapan untuk sistem operasi *nix

Jika Anda menggunakan Windows, maka Anda perlu untuk mengakses lingkungan Unix/Mirip-Unix (*nix), Anda bisa pakai cara apa pun untuk melakukannya.

Anda bisa memakai salah satu cara berikut untuk melakukannya:

- Memakai fitur WSL (Windows Subsystem for Linux) agar bisa menggunakan sistem operasi GNU/Linux di dalam Windows (Jika Anda menggunakan Windows 10 atau di atasnya)

- Memakai perangkat lunak yang dapat mengemulasikan lingkungan UNIX, seperti Git Bash, Cygwin, dan lainnya (belum saya coba)

- Memakai mesin virtual/kontainer yang terinstal GNU/Linux

- Me-remote/mengakses perangkat lain (entah itu Server, PC Desktop/Laptop biasa, bahkan Telepon Pintar/Tablet, dll) yang memakai sistem operasi berbasis *nix dengan klien SSH

Ketika Anda sedang mengemulasikan lingkungan *nix di Windows, Anda dapat mengikuti persiapan perangkat lunak untuk sistem operasi *nix. Jadi pastikan kalau curl, OpenSSL (atau LibreSSL?) dan Cron sudah ada di dalam sistem kamu.

Namun, jika Anda mempunyai ponsel berbasis Android 7.0 atau di atasnya, daripada repot-repot memakai WSL, Docker, Server, dsb, lebih baik instal Termux di ponselmu saja dan buatlah agar Termux-nya dapat diakses dari komputer PC atau Laptop kamu melalui SSH, dan kamu pakai itu di sana, lalu kamu atur agar Termux-nya dapat diaktifkan setelah perangkat dinyalakan dan terus aktif di latar belakang, caranya kunjungi artikel ini.

Untuk Pengguna Android (tidak perlu akses root)

tl;dr

Jika terlalu panjang, maka hal-hal yang harus Anda siapkan adalah sebagai berikut:

- Menggunakan sistem operasi Android versi 7.0 atau di atasnya, sebagai syarat untuk menggunakan Termux. Jika di bawah 7.0, maka Anda dapat gunakan versi lamanya, tetapi saya tidak dapat menjamin bahwa Anda akan dapat mengikuti artikel ini ke depannya, karena saya belum mengujinya, mungkin saja caranya akan berbeda dibandingkan dengan yang saya bahas di sini

- Terinstalnya Termux di dalam Perangkat Android Anda. Bisa Anda unduh di F-Droid resminya, jangan unduh di Google Play Store! (Alasannya di sini)

- Persiapan yang harus Anda lakukan pada Termux setelah di-instal adalah sebagai berikut:

- Buka Termux-nya

- Perbarui semua paket yang ada di Termux dengan perintah:

pkg upg - Instal semua keperluannya dengan perintah:

pkg i -y curl wget openssl-tool jq cronie termux-services, lalu mulai ulang Termux jika berhasil - Aktifkan Layanan (Service) Cron di Latar Belakang dengan Perintah:

sv-enable crond && sv up crond - Jika Anda memiliki komputer PC atau Laptop dan ponsel pintar berbasis Android yang terkoneksi dengan jaringan yang sama, maka sebaiknya kamu instal

openssh(atau sejenisnya) di dalam Termux, lalu kamu lakukan semua itu secara remot dari komputer PC atau Laptop kamu melalui perkakas klien SSH. Caranya bisa Anda baca artikel ini

Catatan: Semua hal di atas dapat Anda lakukan tanpa perlu akses root sedikit pun dan perangkat tidak perlu dalam keadaan rooted.

Jika Anda menggunakan Android, maka Anda bisa gunakan Termux untuk itu, selalu gunakan versi terbaru untuk pengalaman yang lebih nyaman dan lebih baik. Sebelum mengunduh, pastikan bahwa Android yang Anda gunakan sudah versi 7.0 atau di atasnya, sebagai syarat untuk menggunakan Termux.

Namun jika versi Android Anda berada di bawah 7.0 (terutama versi 5 atau 6), maka Anda bisa gunakan versi lamanya, tetapi saya tidak bisa menjamin bahwa Anda akan bisa mengikuti artikel ini ke depan karena versi pustaka yang digunakan masih lama dan saya belum mengujinya (dan jujur saya sendiri males), jadi mungkin caranya akan berbeda dibandingkan dengan yang akan saya bahas di sini.

Setelah itu, pastikan Termux tidak diunduh melalui Google Play Store, melainkan melalui F-Droid.

Kenapa? Karena Termux sudah tidak lagi diperbarui di Google Play Store sejak 02 November 2020 yang lalu, untuk alasannya silakan baca halaman dokumentasinya.

Ketika Anda sedang menggunakan Termux, maka Anda bisa mengikuti persiapan perangkat lunak untuk sistem operasi berbasis *nix. Jadi pastikan jika curl, OpenSSL, jq (untuk pengguna cPanel atau/dan DirectAdmin) dan Cron sudah ada di dalam Termux Anda.

Namun sayangnya, di dalam Termux belum terinstal OpenSSL, jq dan Cron secara bawaan. Jadi setelah Anda Instal Termux, maka hal yang perlu Anda lakukan adalah perbarui semua paket-paket yang ada, lalu instal semua paket yang diperlukan dengan perintah berikut:

pkg upg -y; pkg i -y curl wget openssl-tool jq cronie termux-services

Setelah itu, mulai ulang Termux Anda dengan eksekusi perintah exit, lalu buka lagi Termux-nya agar perubahannya bisa diterapkan. Setelah Termux dibuka lagi, aktifkan Cron dari latar belakang dengan mengeksekusi perintah sv-enable crond && sv up crond.

Jika Anda memiliki komputer/laptop dan ponsel pintar berbasis Android yang terkoneksi dengan jaringan yang sama, maka sebaiknya kamu instal openssh (atau sejenisnya) di dalam Termux, lalu kamu lakukan semua itu secara remot dari komputer/laptop kamu melalui perkakas klien SSH, sehingga tidak perlu melakukan pemindahan lagi ke dalam Android.

Anda bisa baca artikel ini untuk mengetahui caranya.

Semua hal di atas bisa Anda lakukan tanpa perlu akses root sedikit pun dan perangkat tidak perlu dalam keadaan rooted, ini sama sekali tidak menghilangkan garansi pada perangkat Anda, jadi tidak usah khawatir.

Sebelum menerbitkan Sertifikat SSL/TLS

Sebelum menerbitkannya, Anda perlu mengikuti beberapa poin pembahasan terlebih dahulu. Poin-poin akan saya bahas dalam langkah-demi-langkah.

Jadi, harap Anda jangan melewati satu langkah pun, kecuali jika ada catatan yang mengizinkannya.

Atau, Anda juga bisa lewati bagian ini jika Anda sudah pernah mendaftarkan akun ZeroSSL, meng-install dan konfigurasi acme.sh, serta melakukan pengaitan akun ZeroSSL dengan acme.sh sebelumnya.

Membuat Akun ZeroSSL dan mendapatkan Kredensial EAB-nya

| Catatan: |

|---|

Jika Anda belum mempunyai akunnya dan ingin menggunakan acme.sh tanpa harus mendaftarkan akun ZeroSSL-nya, lewati ini dan langsung lanjut saja. Namun, saya tetap sarankan agar Anda tidak melewati langkah ini. |

Sebelum Anda menerbitkan sertifikatnya, saya sarankan untuk mendaftar akun ZeroSSL terlebih dahulu melalui situs webnya.

Setelah mendaftar, kamu tidak perlu membuat/menerbitkan sertifikatnya di sana, melainkan hanya perlu Kredensial EAB (External Account Binding) yakni “EAB KID” dan “EAB HMAC Key”-nya saja.

Apa itu Kredensial EAB? Kredensial EAB adalah sebuah kredensial untuk menghubungkan antara perkakas/perangkat lunak yang merupakan klien untuk protokol ACME dengan akun CA yang telah Anda daftarkan.

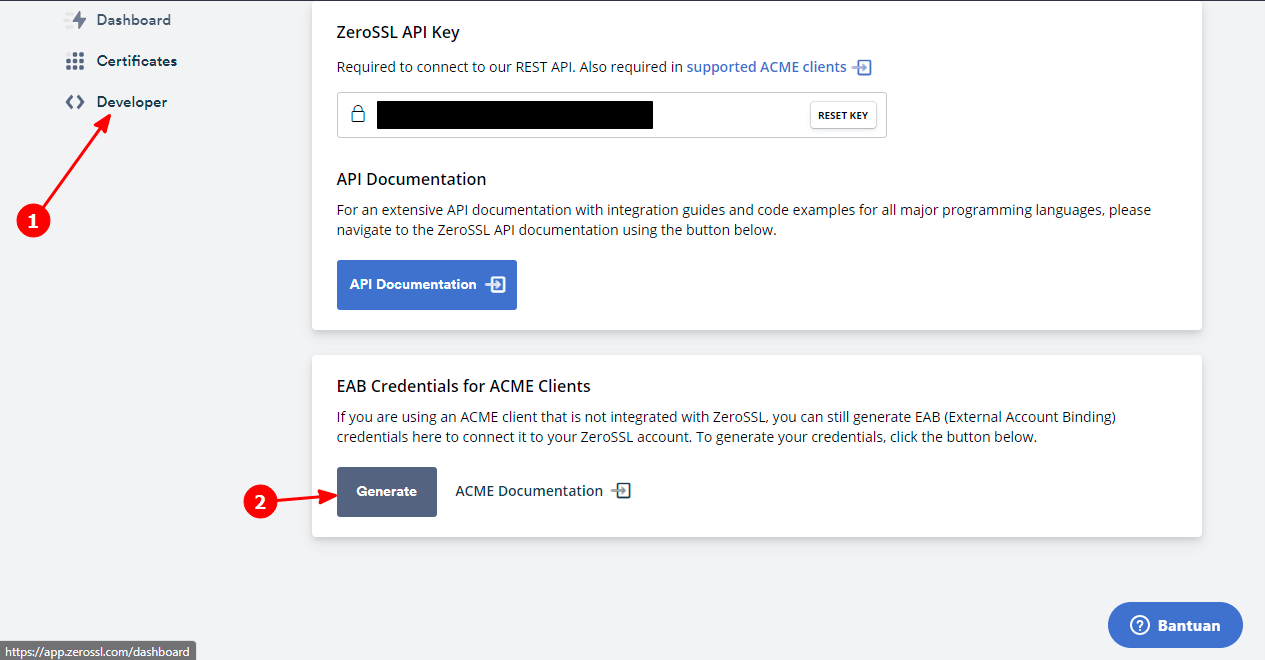

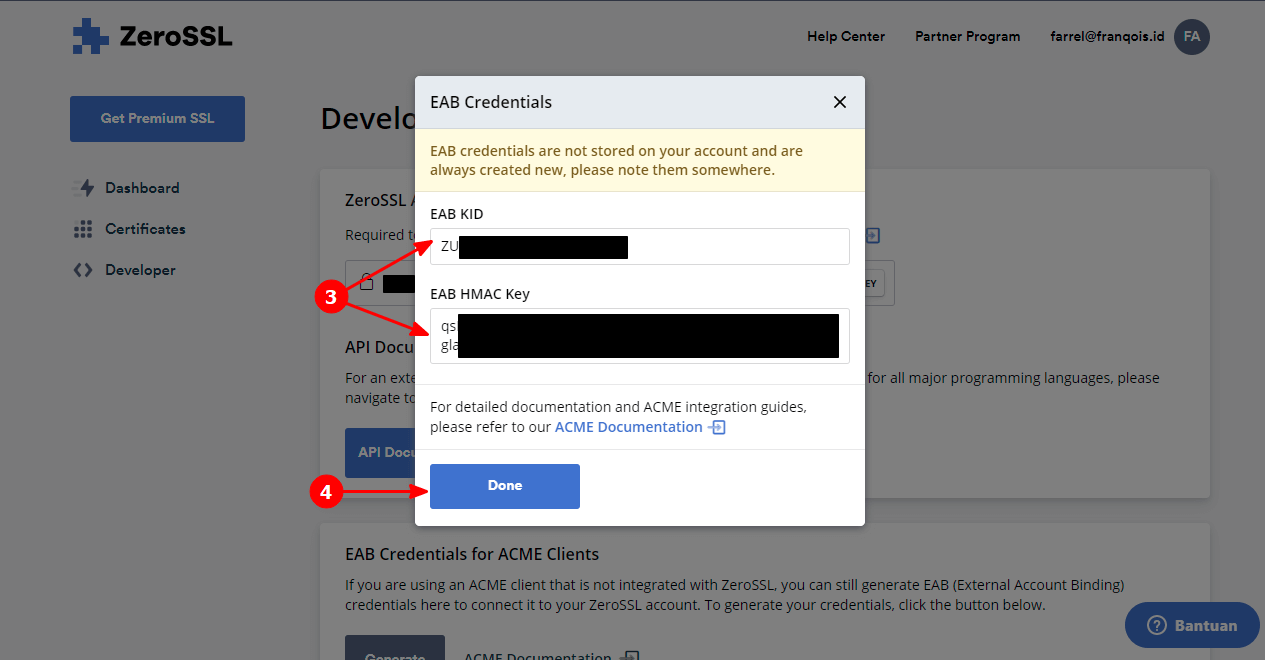

Tanpa basa-basi lagi, langkah-langkahnya sebagai berikut:

- Daftar Akun ZeroSSL-nya di Situs Web-nya dan Login setelah itu (Atau, kamu hanya perlu Login saja jika kamu sudah pernah mendaftar akun sebelumnya)

- Pada Dasbor ZeroSSL, klik “Developer”

- Setelah itu, pada bagian “EAB Credentials for ACME Clients”, klik Button “Generate”

- Simpan “EAB KID” dan “EAB HMAC Key” yang telah dihasilkan itu dengan baik, nanti akan digunakan lagi untuk acme.sh

- Setelah menyimpannya, kamu tinggal klik Button “Done” dan Selesai

Jika Anda tidak memahami langkah-langkah di atas, Anda dapat melihat Cuplikan Layar berikut yang cukup menyesuaikan dengan langkah-langkah di atas: (Silakan perbesar gambarnya dengan mengkliknya)

Setelah Kredensial EAB dibuat, perlu diingat bahwa sejak Maret 2022 yang lalu kredensial EAB dapat digunakan kembali, sehingga kredensial yang sama dapat digunakan berkali-kali. Jadi, simpanlah kredensial tersebut dengan baik dan jangan beritahu ke siapa pun, kecuali jika Anda mempercayai orang tersebut dan siap menanggung sendiri atas risiko yang disebabkan oleh Anda sendiri.

Sekarang lanjut ke langkah berikutnya, yakni instal acme.sh, dan Anda sama sekali tidak perlu menerbitkan sertifikat SSL/TLS-nya di sana.

Instal acme.sh

Setelah mendaftar akun ZeroSSL, salah satu hal yang perlu Anda lakukan adalah menginstal acme.sh terlebih dahulu di dalam sistem operasi Anda.

Tidak perlu menggunakan Akun Administrator atau root untuk menginstalnya, atau tidak perlu dieksekusikan melalui perintah sudo layaknya Certbot, cukup gunakan saja akun Anda yang sekarang, seperti biasanya.

Cara menginstalnya adalah dengan mengeksekusikan salah satu perintah berikut:

Dengan curl:

curl https://get.acme.sh | sh -s email=emailku@domain.com

Atau dengan GNU Wget:

wget -O - https://get.acme.sh | sh -s email=emailku@domain.com

Ganti emailku@domain.com dengan alamat surel Anda, jangan lupa dimasukkan, tetapi jika Anda telanjur lupa, tidak memasukkan atau salah memasukkan alamat surel saat menginstalnya, Anda dapat eksekusi perintah di bawah ini setelah terinstal:

| |

Ganti emailku@domain.com dengan alamat surel Anda.

Setelah selesai instal, pastikan bahwa acme.sh dapat dieksekusi dengan baik dengan mengetikkan acme.sh --version di dalam Terminal, lalu tekan tombol ↵ Enter.

Jika dapat dieksekusi dengan baik, maka akan tampil versi dari acme.sh dan selamat Anda telah menginstalnya dengan benar, silakan klik di sini untuk melanjutkan ke langkah berikutnya.

Jika tidak, gunakan perintah source <LETAK_KONFIGURASI_SHELL> atau tutup Terminal lalu buka lagi untuk memperbarui Shell. Kalau masih tidak bisa juga, maka Anda perlu memasukkan direktori acme.sh ke dalam variabel PATH dengan menambahkan teks berikut di bawah ini ke dalam berkas konfigurasi Shell yang nantinya akan digunakan ketika Anda menjalankan sebuah Shell secara interaktif.

Berikut adalah teksnya:

| |

Tambahkan baris di atas ke dalam berkas ~/.bashrc jika Anda menggunakan GNU Bash atau ~/.zshrc jika Anda adalah pengguna Z Shell.

Atau, berikut di bawah ini jika Anda menggunakan fish sebagai Shell:

| |

Atau, di bawah ini jika Anda menggunakan fish dengan versi di bawah 3.2.0:

| |

Tambahkan baris di atas ke dalam berkas ~/.config/fish/conf.d/acme.sh.fish jika Anda menggunakan fish sebagai Shell.

Setelah selesai menambahkannya, simpanlah berkas tersebut dari Editor Teks favorit Anda dan perbarui Shell-nya dengan menggunakan perintah source <LETAK_KONFIGURASI_SHELL> atau keluar dari Terminal lalu buka lagi, setelah itu coba eksekusikan ulang perkakas acme.sh-nya.

Registrasi Akun melalui acme.sh

Secara baku, acme.sh menggunakan ZeroSSL sebagai CA (Certificate Authority)-nya, jadi jika Anda adalah orang yang pertama kali menggunakan acme.sh, silakan registrasikan akun ZeroSSL yang telah Anda buat terlebih dahulu ke Server ACME-nya menggunakan acme.sh dengan perintah berikut:

acme.sh --register-account \

--eab-kid EAB_KID_KAMU_DI_SINI \

--eab-hmac-key EAB_HMAC_KEY_KAMU_DI_SINI

Ganti EAB_KID_KAMU_DI_SINI dan EAB_HMAC_KEY_KAMU_DI_SINI dengan “EAB KID” dan “EAB HMAC Key” yang telah kamu simpan sebelumnya.

Kalau saya belum daftar sama sekali gimana? Jika Anda belum pernah daftar akun ZeroSSL sama sekali dan ingin menggunakan acme.sh tanpa harus mendaftarkan akun ZeroSSL dari Web, maka Anda dapat eksekusi perintah berikut:

acme.sh --register-account

Keluarannya akan seperti di bawah ini:

| |

Kalau saya gak peroleh Kredensial EAB-nya gimana? Apakah bisa memakai perintah di atas? Sepengalaman saya dulu, bisa.

| Perhatian ! |

|---|

Dengan mengeksekusi perintah di atas ( Jika Anda ingin mengelola sertifikat tersebut di Web-nya, saya sarankan agar Anda membuat akunnya terlebih dahulu melalui Situs Web-nya, caranya bisa Anda baca di langkah pertama, lalu kaitkan Kredensial EAB-nya di acme.sh. |

Anda bisa simpan ACCOUNT_THUMBPRINT-nya dengan baik, barangkali suatu saat nanti Anda ingin menjalankan acme.sh dalam “Stateless Mode”, tetapi Anda bisa dapatkan itu kembali dengan mengeksekusi perintah acme.sh --register-account.

Jika sudah, silakan lanjut ke langkah berikutnya.

Membuat Akses API

Sebelum menerbitkan Sertifikat SSL/TLS, maka ada baiknya untuk membuat Kode Token untuk Akses API-nya terlebih dahulu.

Ini akan sangat berguna untuk verifikasi DNS ke depannya dan juga memasang sertifikat SSL/TLS itu sendiri. Jadi, Anda wajib membuatnya, tetapi Anda tidak perlu membuat semuanya, melainkan sesuai dengan layanan yang Anda gunakan.

Misalnya, jika Anda menggunakan Cloudflare sebagai Penyedia DNS dan Netlify sebagai Hosting atau cPanel/DirectAdmin sebagai Kontrol Panel Hosting, maka Anda hanya perlu membuat akses API dari Cloudflare untuk keperluan verifikasi DNS dan Netlify/cPanel/DirectAdmin untuk keperluan memasang Sertifikat SSL/TLS.

Atau, jika Anda menggunakan Netlify sebagai Penyedia DNS dan Hostingnya, Anda hanya cukup membuat 1 Akses API dari Netlify saja untuk keperluan verifikasi DNS dan memasang sertifikatnya, iya cukup 1 saja, tidak perlu membuat banyak untuk keperluan yang berbeda-beda.

Kalau sudah tahu caranya dan sudah pernah Anda lakukan sebelumnya, Anda bisa langsung lewati ini.

Kalau belum, silakan ikuti cara-caranya berikut di bawah ini.

Penyedia DNS Cloudflare

Untuk membuat Kode Token Akses API-nya, silakan baca dokumentasinya, di sana sudah dijelaskan secara lengkap tentang bagaimana cara membuat kodenya.

Jika belum jelas, saya bahas saja caranya di sini. Caranya sebagai berikut:

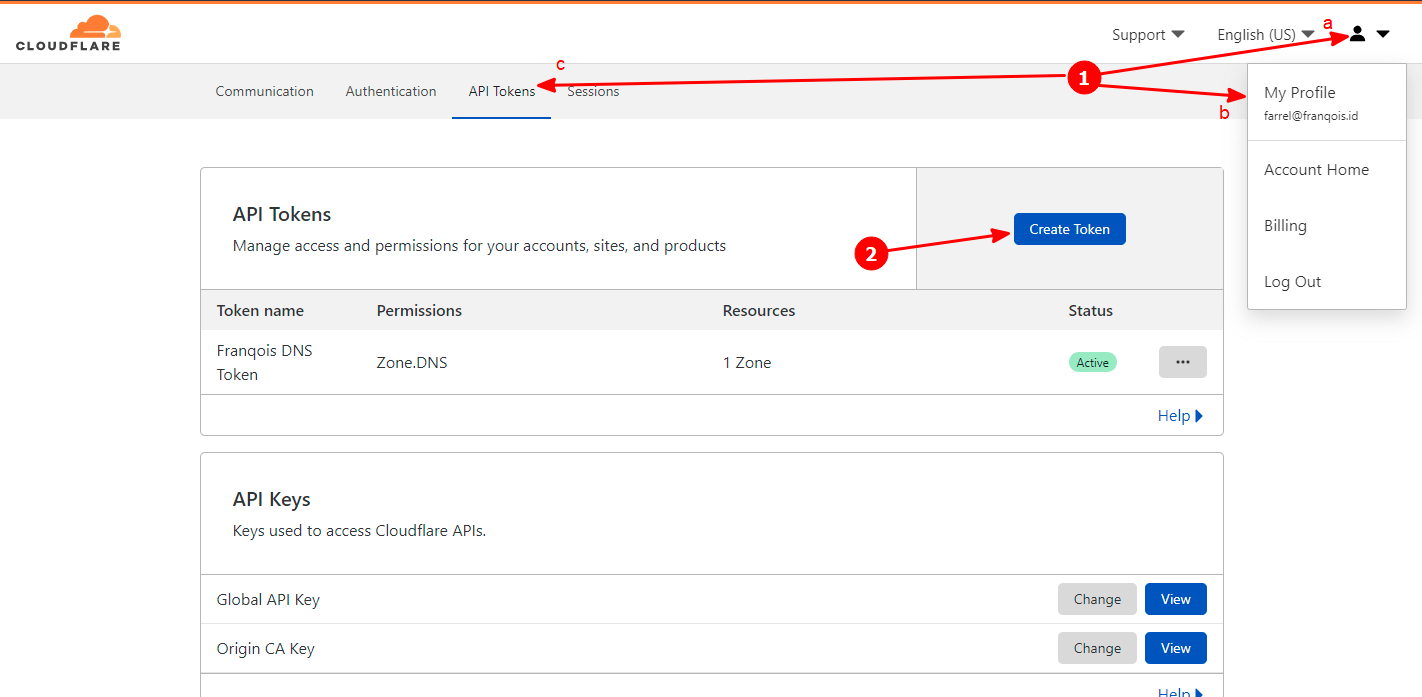

Pastikan Anda sudah login terlebih dahulu menggunakan akun Cloudflare Anda dengan mengunjungi Halaman Dasbornya. Udah? Kalau begitu, Anda bisa lanjut

Jika Anda sudah sampai di halaman dasbornya:

- a. Klik pada Ikon Orang di pojok kanan atas

- b. Lalu, klik “My Profile”

- c. Setelah itu, klik pada tab “API Tokens”

Atau sederhananya, silakan klik di sini

Setelah Anda memasukki bagian “API Token”, klik pada Button “Create Token”

Kira-kira untuk no. 1 dan 2 cuplikannya akan seperti berikut:

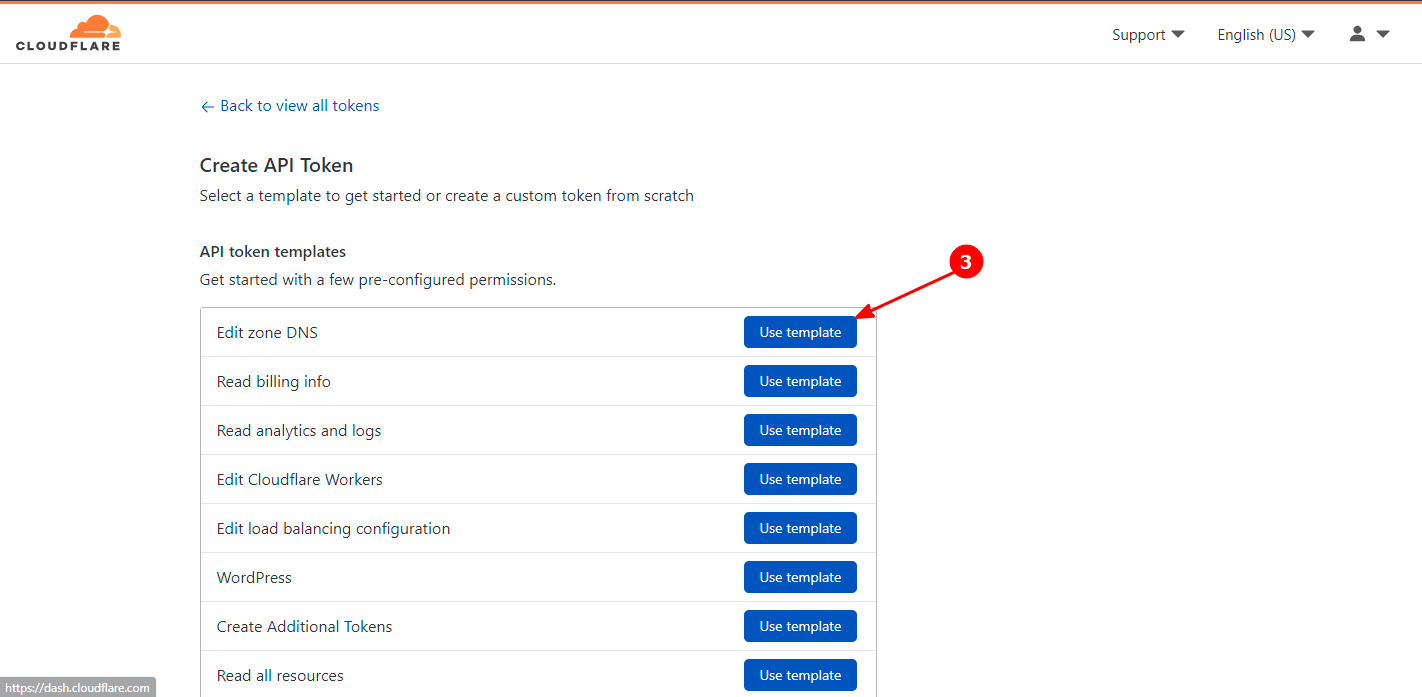

- Saat proses membuat Token, Anda akan memilih templat yang dipakai untuk membuat Akses API-nya. Maka dari itu, pakai saja templat “Edit zone DNS” dengan mengklik Button “Use this template” di sebelahnya (Seperti pada cuplikan berikut)

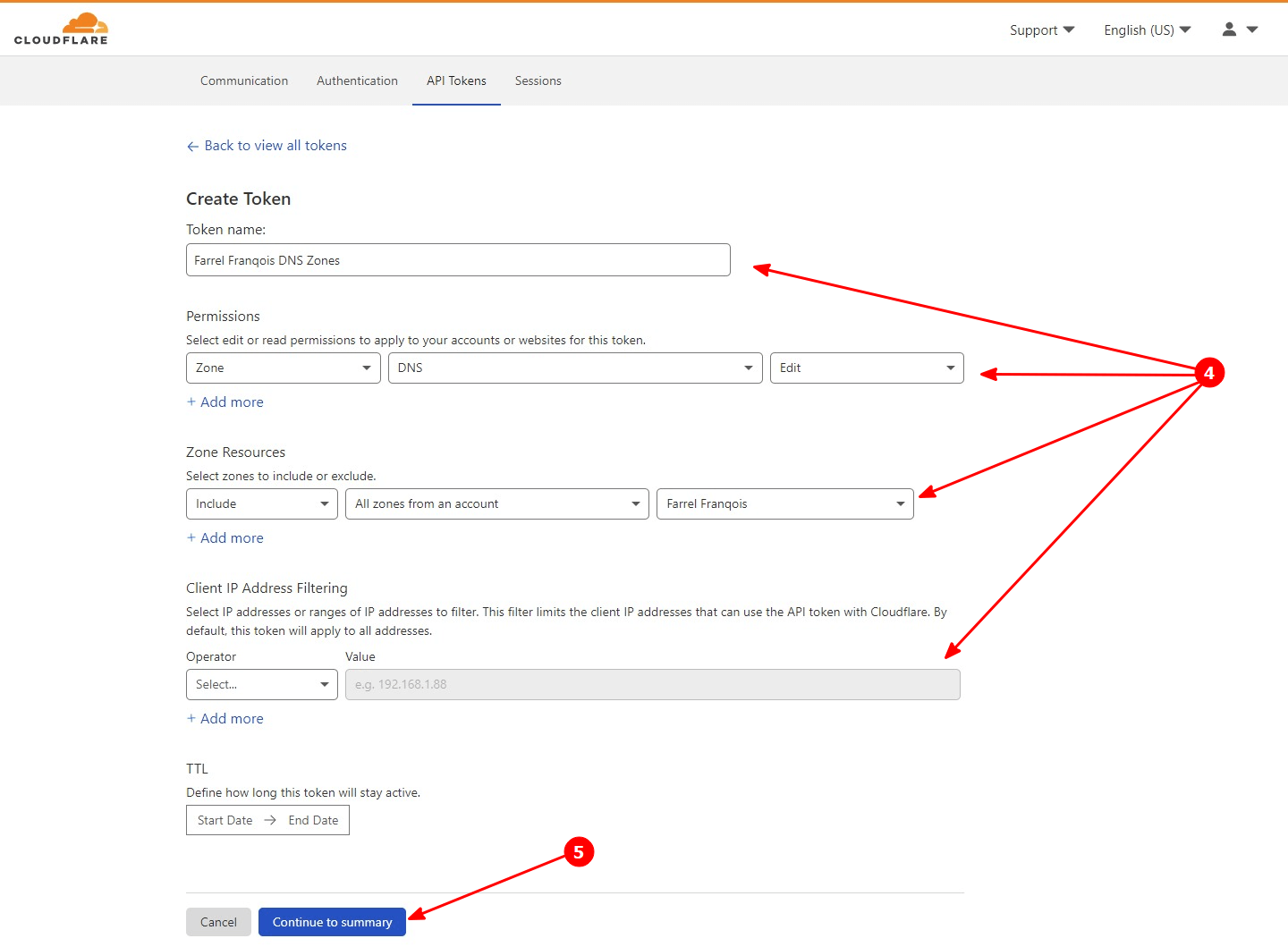

Setelah menentukan templatnya, nanti Anda akan diminta untuk melengkapi informasi yang ada di sana. Lengkapi informasi berikut ini:

- Token Name: Itu merupakan nama token yang ingin Anda buat. Secara baku, nama token menggunakan nama templatnya, bisa diubah sesuka hati Anda dengan mengklik pada ikon pensil di sebelah namanya

- Permissions: Itu merupakan perizinan untuk token yang Anda buat nantinya, karena menggunakan templat “Edit zone DNS”, maka seharusnya informasi tersebut sudah dilengkapi. Pastikan itu sudah diisi dengan “Zone”, “DNS” dan “Edit”, kalau sudah, Anda bisa lewati ini.

- Zone Resources: Itu merupakan cakupan zona (Zone) untuk token ini. Jika Anda ingin tokennya itu dapat mencakup semua domain yang telah Anda tambahkan di Cloudflare, maka pastikan pilih: (salah satu)

- “Include” dan “All zones”

- “Include”, “All zones from an account”, lalu pilih Akun yang ingin Anda cakup

- Client IP Address Filtering: Jika Anda ingin mengatur atau menyaring alamat IP klien atau pengguna API, maka Anda bisa atur itu, ini akan cocok jika Anda ingin menggunakan API tersebut di perangkat yang alamat IP-nya tidak berubah-ubah dan bersifat publik (seperti VPS/Server). Jika tidak, maka sebaiknya lewati saja.

- TTL: Atur itu jika Anda ingin token yang Anda buat memiliki masa berlaku, jika tidak maka sebaiknya lewati saja

Jika Anda sudah mengisi semua informasinya, klik pada Button “Continue to summary”

Kira-kira untuk no. 4 dan 5, cuplikannya akan menjadi seperti berikut:

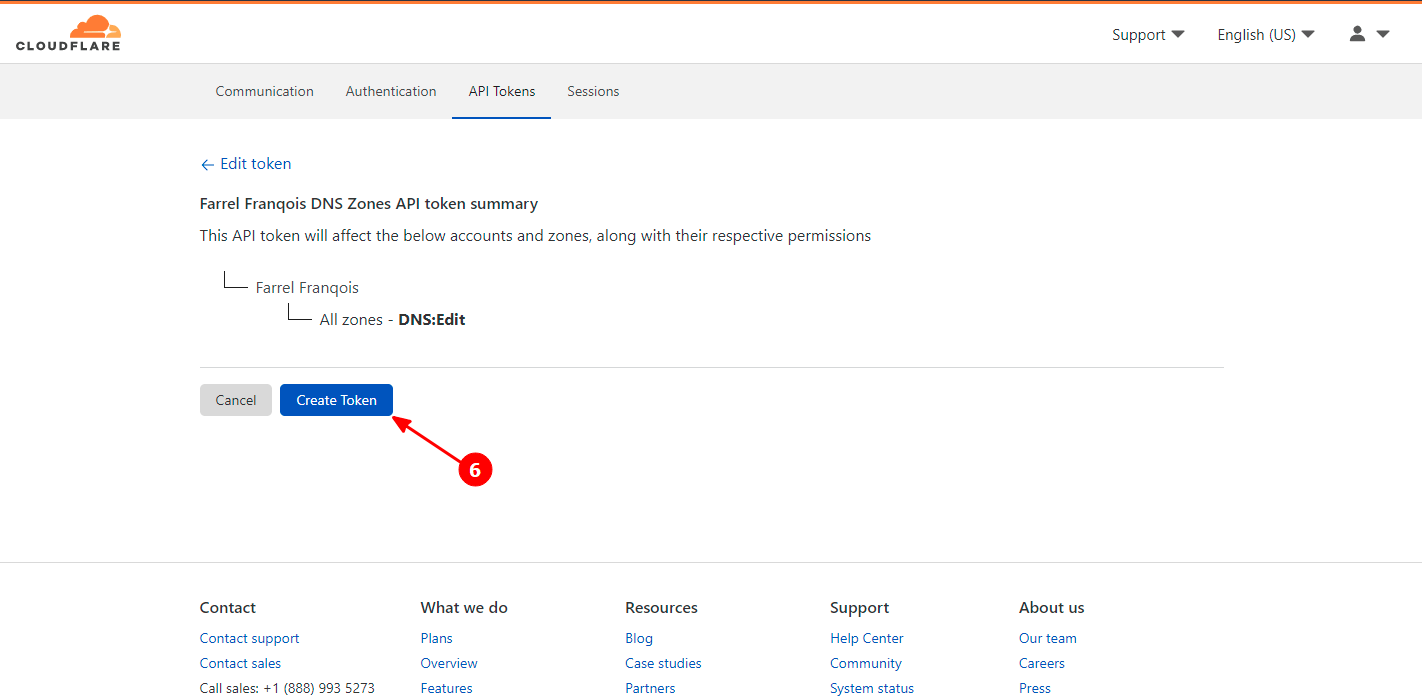

- Di sana Anda akan melihat kesimpulan dari Token yang ingin Anda buat, jika merasa yakin, silakan klik pada Button “Create Token” (Seperti pada cuplikan berikut)

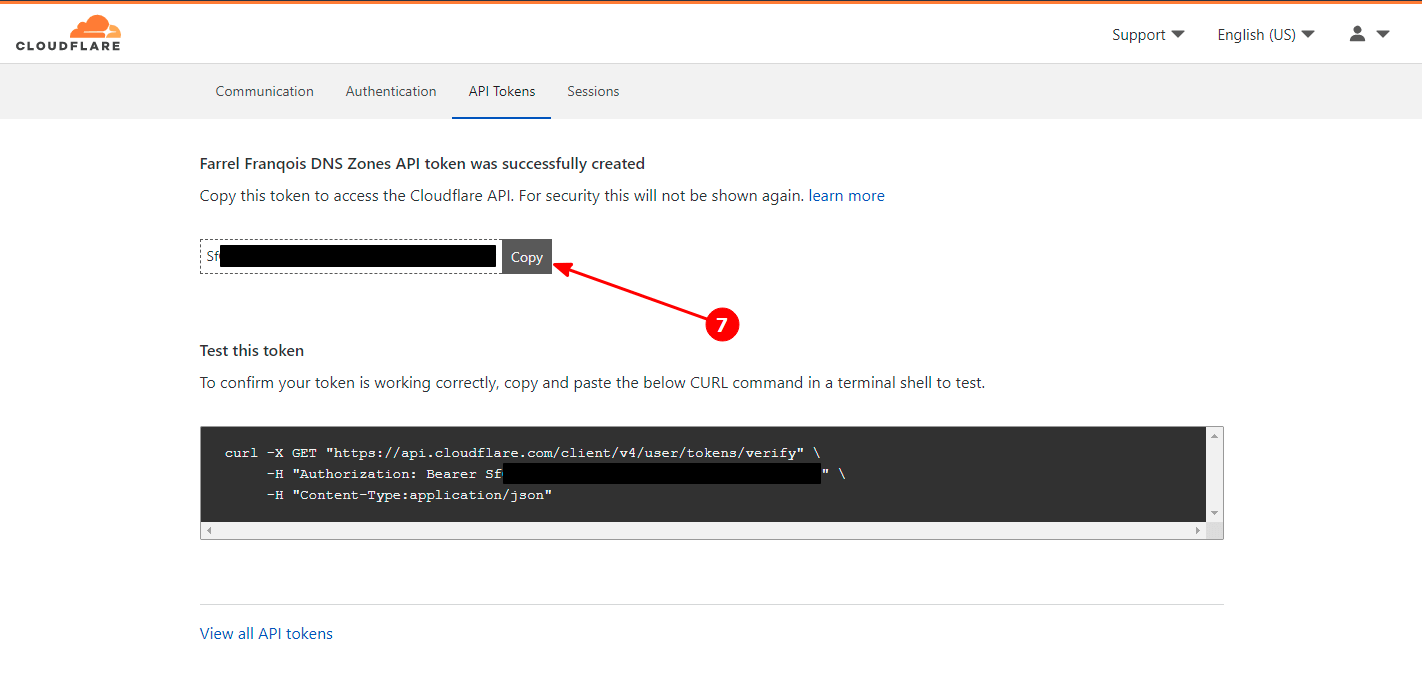

- Setelah itu, kodenya akan tampil di sana. Salinkan “API Token” tersebut dengan mengklik pada button “Copy”, lalu simpan itu baik-baik karena kode tersebut tidak akan tampil lagi, serta pastikan bahwa tidak ada satu pun orang lain yang mengetahuinya kecuali dengan seizin Anda. Selain itu, Anda juga dapat mengujinya di sana untuk memastikan apakah kode terebut bekerja atau tidak.

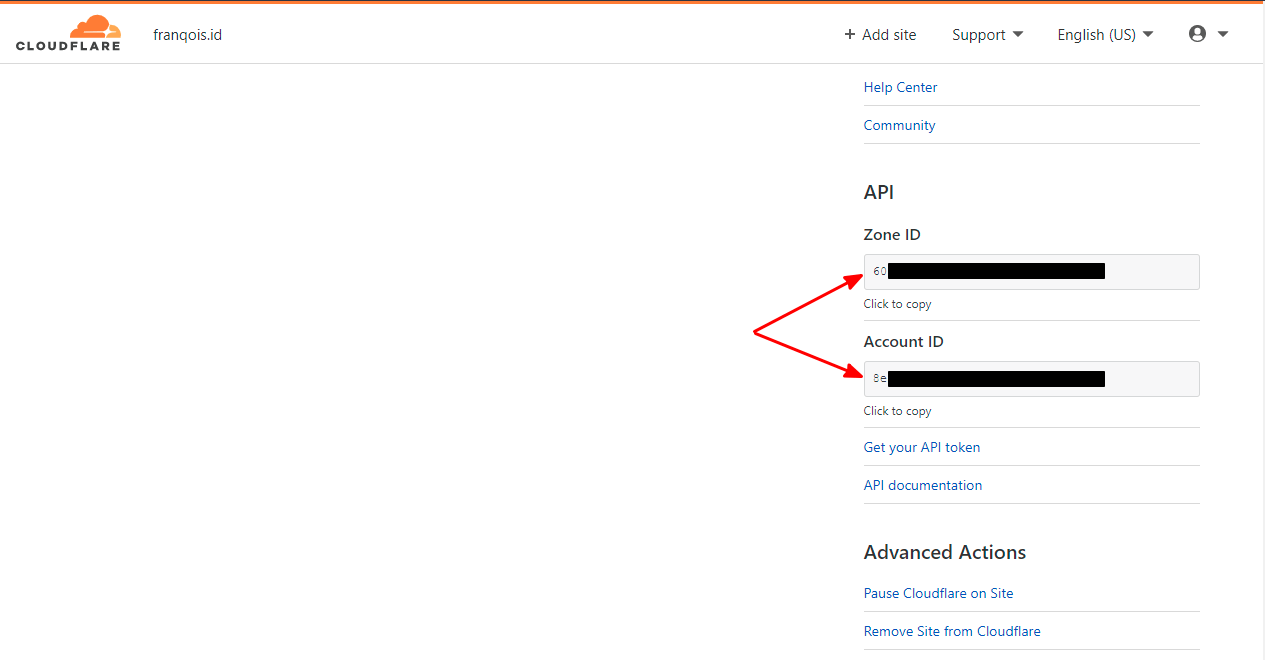

Nah, setelah “API Token” dibuat, Anda harus mendapatkan “Account ID”-nya, kalau kamu perlu bisa dapatkan “Zone ID”-nya juga.

Untuk mendapatkan kedua itu, pergi ke Halaman Dasbor Cloudflare, pilih domainnya, lalu gulirkan kebawah, nanti akan ketemu Informasi mengenai “Account ID” dan “Zone ID”, seperti di bawah ini:

Setelah mendapatkan semua itu, sekali lagi, simpanlah informasi tersebut baik-baik karena akan digunakan kembali, pastikan juga bahwa tidak ada seorang pun yang dapat mengetahui informasi tersebut kecuali Anda sendiri atau orang yang dapat Anda percayakan.

Jika tidak ada lagi penyedia lain yang perlu Anda buatkan Akses API-nya, silakan langsung lanjut ke bagian Verifikasi DNS di acme.sh

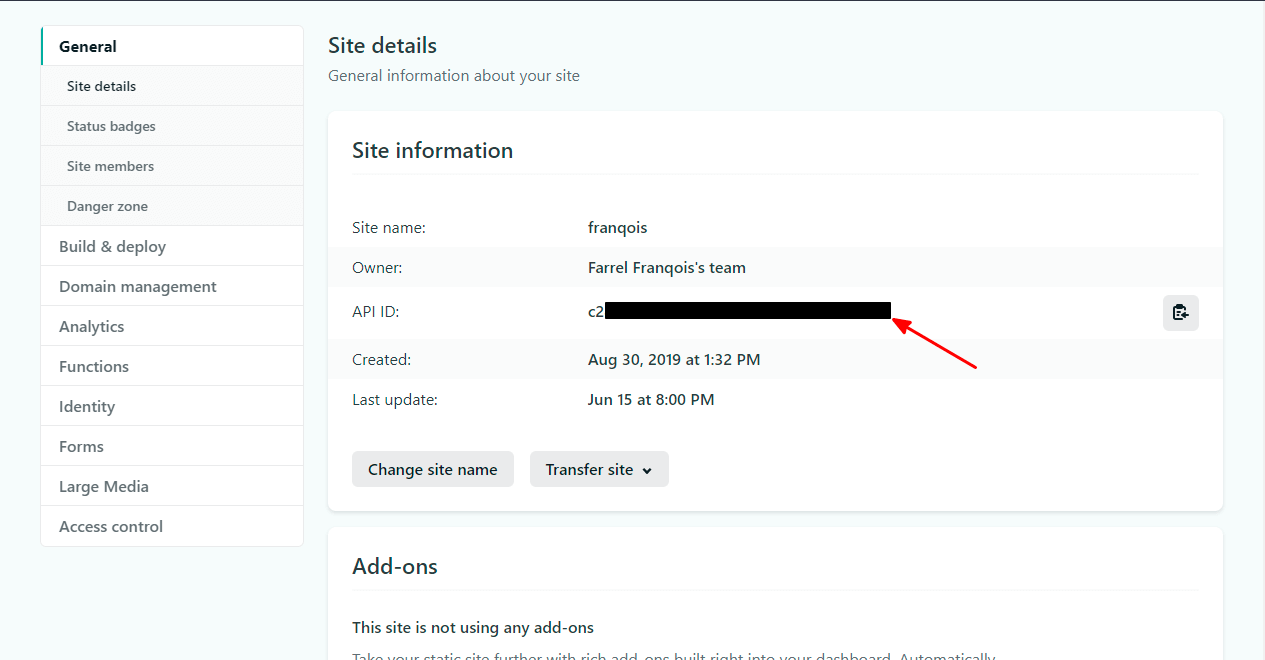

Netlify

Jika Anda menggunakan Netlify sebagai Hosting ataupun Penyedia DNS untuk domain-mu atau kedua-duanya, Anda perlu buat sebuah Akses API yang bernama “Personal access token”.

Ngomong-ngomong, selain bisa untuk verifikasi DNS, kode token ini bisa Anda gunakan juga untuk memasang sertifikatnya nanti. Jadi setelah Anda membuatnya, simpanlah kode tersebut dengan baik agar bisa digunakan nanti.

Namun, jika sebelumnya sudah pernah menerbitkan sertifikatnya dan membuat kode token Netlify, serta ingin memasangkan sertifikatnya di sana melalui Akses API, silakan lewati bagian ini dan verifikasi DNS dengan klik di sini untuk langsung melompat ke caranya.

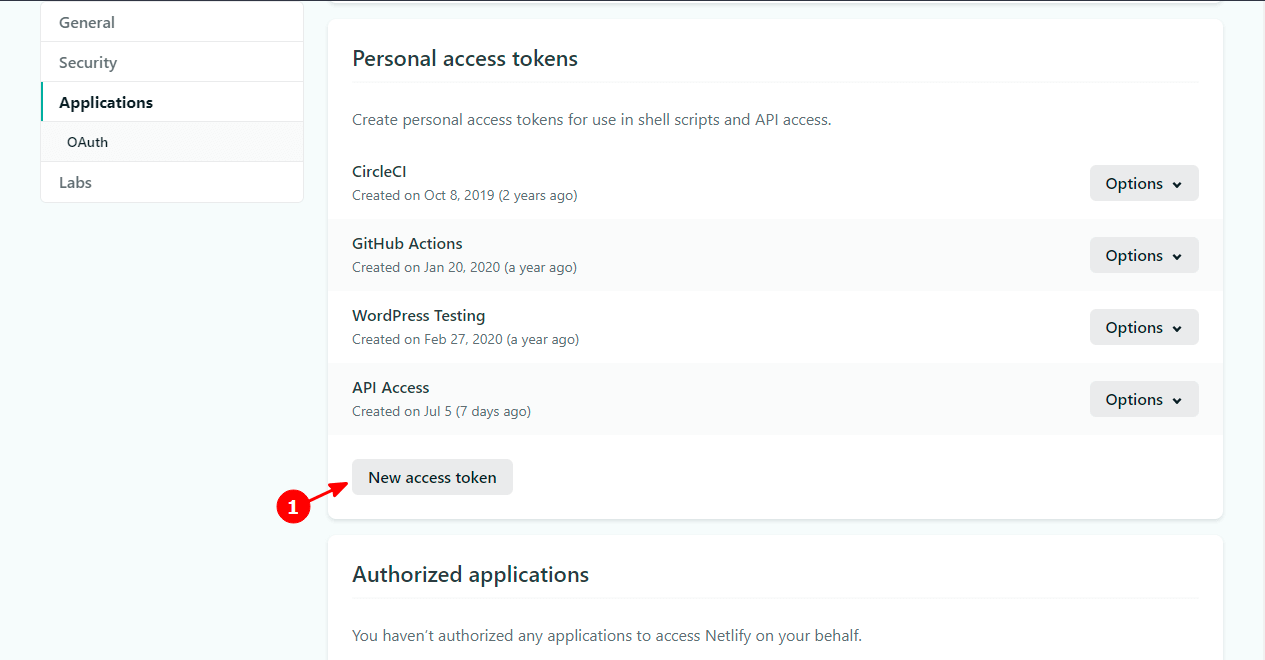

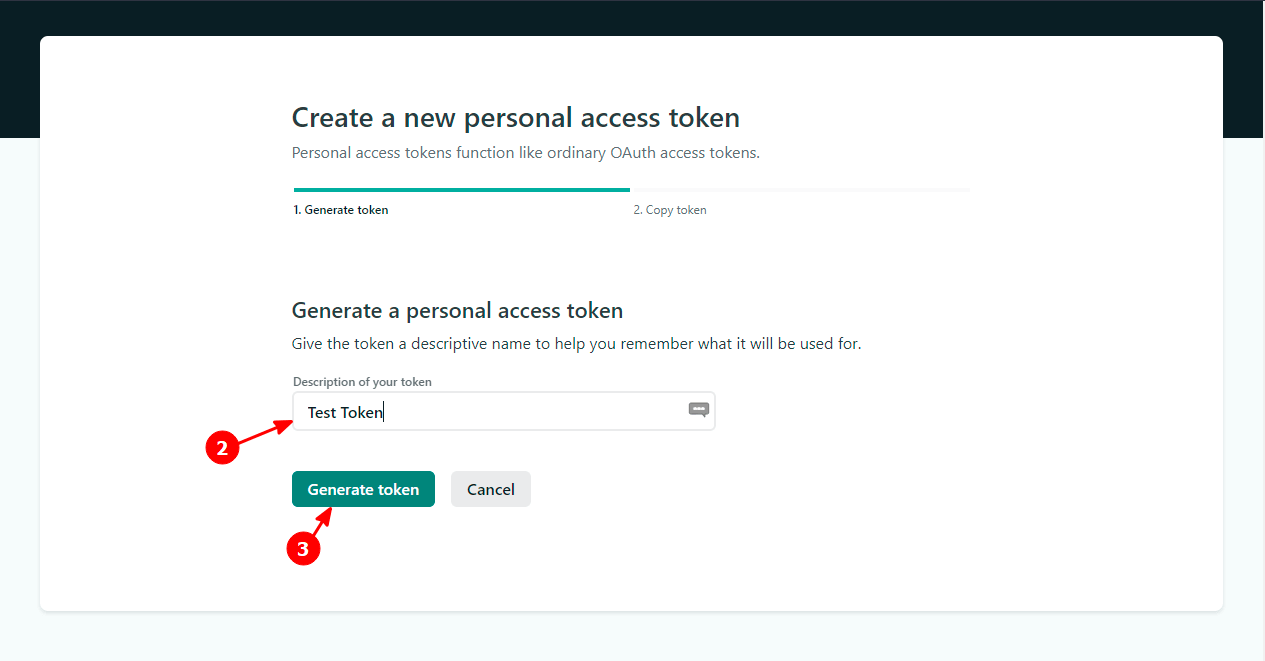

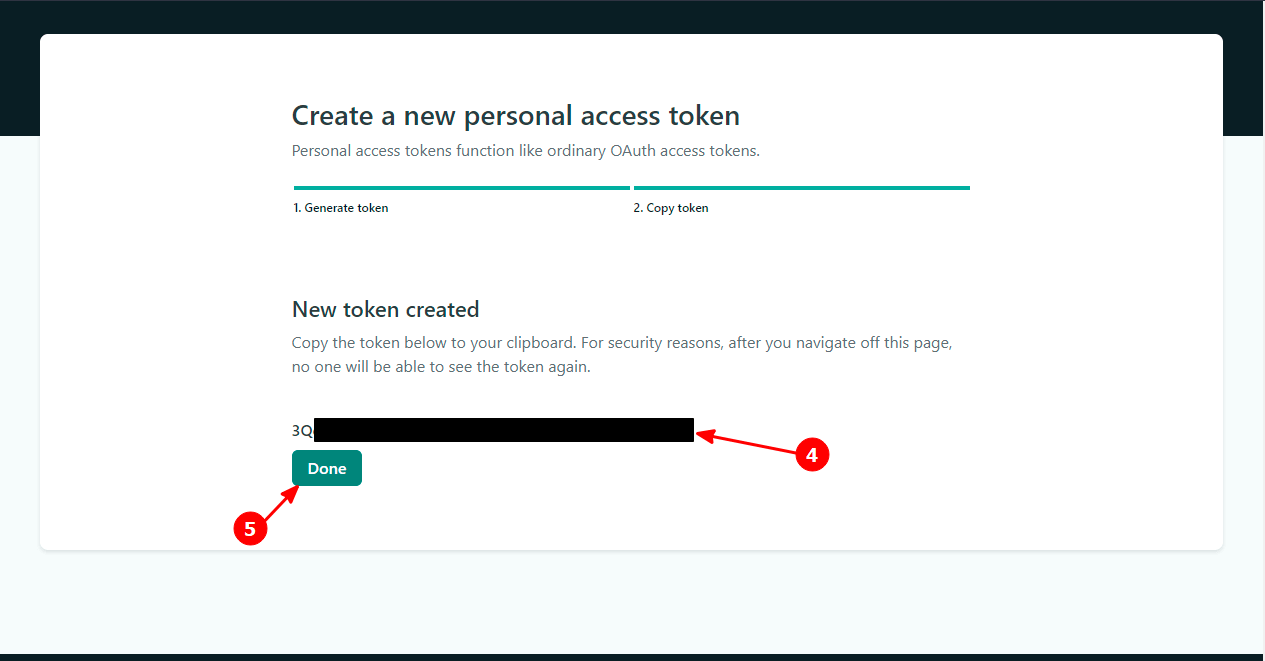

Kalau belum, silakan dibuat terlebih dahulu, caranya sebagai berikut:

- Anda bisa langsung masuk ke sini, lakukan login terlebih dahulu jika diminta.

- Klik pada button “New access token” di bagian “Personal access tokens”

- Masukkan Nama/Deskripsi mengenai Tokennya

- Setelah itu, klik pada Button “Generate” untuk menghasilkan “Access Token”-nya

- Setelah “Access Token” tampil, simpan itu baik-baik, karena “Access Token” tersebut tidak bisa tampil lagi dan itu akan digunakan kembali, serta pastikan bahwa tidak ada orang lain yang mengetahuinya

- Klik pada Button “Done” jika merasa sudah selesai

Setelah mendapatkan semua itu, sekali lagi, simpanlah informasi tersebut baik-baik karena akan digunakan kembali, pastikan juga bahwa tidak ada seorang pun yang dapat mengetahui informasi tersebut kecuali Anda sendiri atau orang yang dapat Anda percayakan.

Jika tidak ada lagi penyedia lain yang perlu Anda buatkan Akses API-nya, silakan langsung lanjut ke bagian Verifikasi DNS di acme.sh

bunny.net (sebelumnya BunnyCDN)

Jika Anda menggunakan bunny.net (sebelumnya: BunnyCDN) sebagai CDN, Reverse-proxy, Penyedia DNS ataupun Hosting, maka Anda bisa mendapatkan “Access Key”-nya di sini.

Namun, jika sebelumnya sudah sudah pernah menerbitkan sertifikatnya, sudah mendapatkan dan menyimpan Access Key-nya, serta ingin memasangkan sertifikatnya di sana melalui Akses API, silakan lewati bagian ini dan verifikasi DNS dengan klik di sini untuk langsung melompat ke caranya.

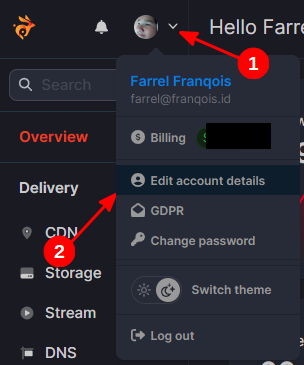

Kalau belum, silakan dapatkan terlebih dahulu, caranya sebagai berikut:

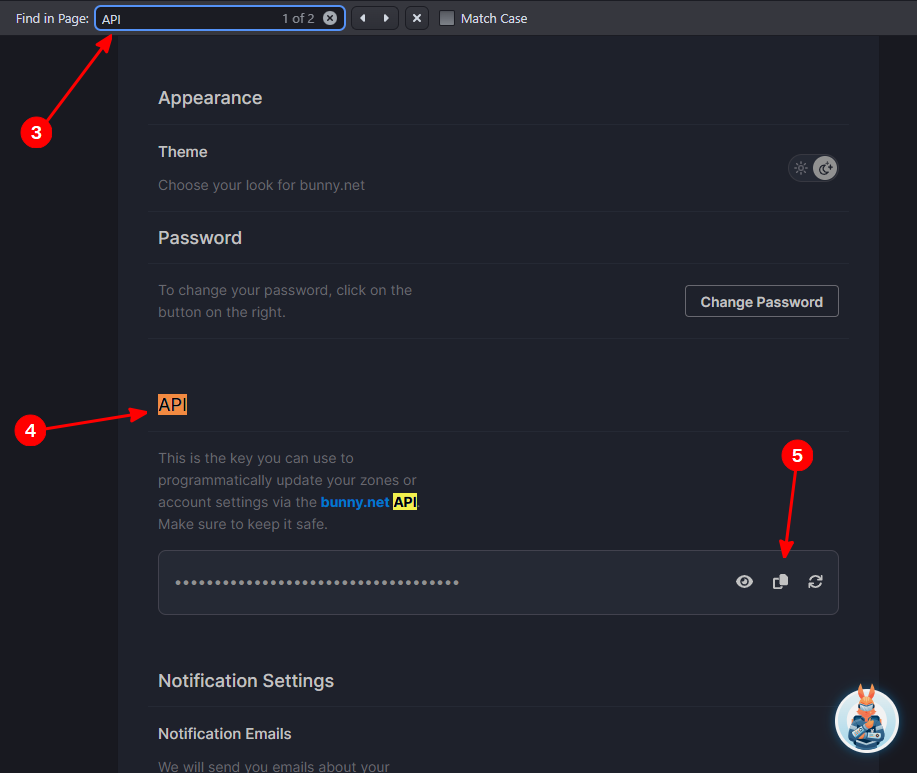

- Silakan akses ke Dasbor bunny.net-nya, login jika diminta.

- Klik pada foto profilmu, lalu klik “Edit account details”

- Gulirkan tetikus (mouse) kamu sampai ketemu tulisan “API” atau tekan Ctrl + F untuk mencari teks di halaman web, lalu masukkan kata

APIuntuk mencari bagian tersebut - Kalau ketemu, maka di bagian tersebut kamu akan melihat sebuah kotak teks yang diisikan dengan lingkaran atau tanda bintang, klik pada ikon papan klip untuk langsung menyalinkan kodenya atau ikon mata jika Anda ingin melihat isi yang sebenarnya

- Nah, “Access Key” sudah disalin atau tampil, simpan itu baik-baik untuk digunakan nanti dan pastikan tidak ada siapa pun yang mengetahuinya

Jika Anda tidak memahami langkah-langkah di atas, maka Anda dapat melihat cuplikan layar berikut: (Silakan perbesar gambarnya dengan mengkliknya)

Setelah mendapatkan semua itu, sekali lagi, simpanlah informasi tersebut baik-baik karena akan digunakan kembali, pastikan juga bahwa tidak ada seorang pun yang dapat mengetahui informasi tersebut kecuali Anda sendiri atau orang yang dapat Anda percayakan.

Jika tidak ada lagi penyedia yang perlu Anda buatkan Kode Token-nya, silakan langsung lanjut ke Verifikasi DNS di acme.sh

cPanel

Jika Anda merupakan pengguna cPanel, baik di Server Anda sendiri ataupun di layanan hosting yang Anda gunakan, Anda diharuskan untuk membuat Token API agar sertifikat dapat terpasang secara otomatis dengan mengakses API-nya.

Namun, jika sebelumnya sudah pernah menerbitkan sertifikatnya dan sudah membuat Token API di cPanel, serta ingin memasangkan sertifikatnya melalui Akses API, silakan lewati bagian ini dan verifikasi DNS dengan klik di sini untuk langsung melompat ke caranya.

| Catatan: |

|---|

Fitur ini masih dalam tahap eksperimental, jadi silakan tanggung sendiri segala risiko yang akan Anda hadapi ke depan, seperti perubahan yang terjadi dengan cepat dan risiko lainnya. |

Kalau belum, silakan buat terlebih dahulu, caranya sebagai berikut:

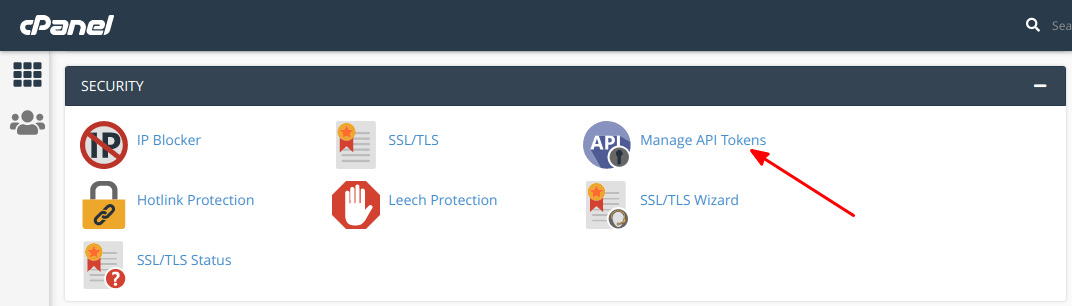

- Masuk ke cPanel menggunakan Akun cPanel Anda, bukan Akun Billing (Akun cPanel dan Billing itu beda lho, jangan salah)

- Setelah masuk ke cPanel, gulirkan tetikusnya ke arah bawah sampai ke bagian “Security” (bahasa Indonesia: “Keamanan”), pada bagian tersebut kamu klik “Manage API Tokens”, seperti cuplikan berikut: (Atau, langsung cari aja “Manage API Tokens”, terus tinggal kamu klik aja hasilnya)

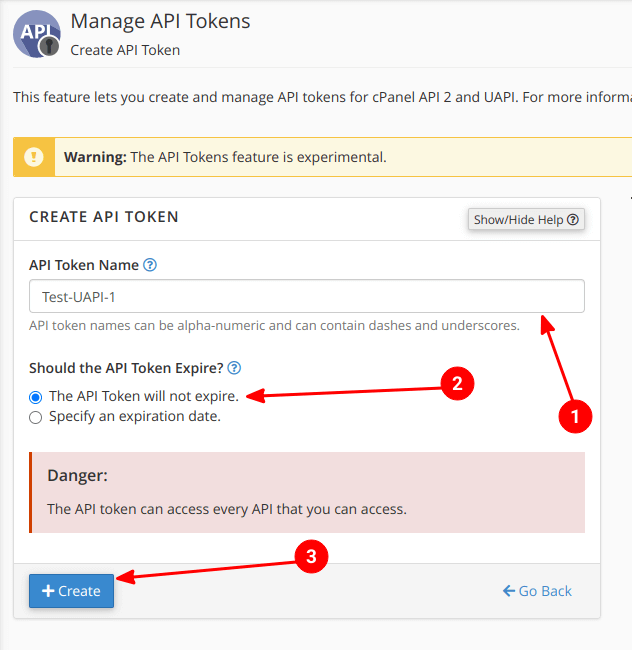

Jika Anda baru pertama kali membuat API Token, Anda akan langsung diminta untuk melengkapi informasi yang ada di sana untuk dibuatkan API Token-nya. Lengkapi informasi berikut ini:

- API Token Name: Itu merupakan Nama API Token yang ingin Anda buat, Anda bisa mengisinya dengan bebas, tetapi karakter yang boleh dimasukkan adalah alfanumerik (besar dan kecil diperbolehkan), tanda hubung/pisah dan tanda garis bawah saja, serta peka terhadap huruf besar dan kecil (case sensitive)

- Should the API Token Expire?: Itu menentukan masa berlaku API Token yang Anda buat, jika tidak ingin ada masa berlaku, Anda tinggal pilih “The API Token will not expire” atau “Specify an expiration date” jika Anda ingin menyetel tanggalnya (Saran saya jangan ada masa berlaku, kalau mau ada masa berlakunya pastikan Anda bisa memperbaruinya secara otomatis)

Jika sudah selesai, klik pada button “Create” (bahasa Indonesia: “Buat”)

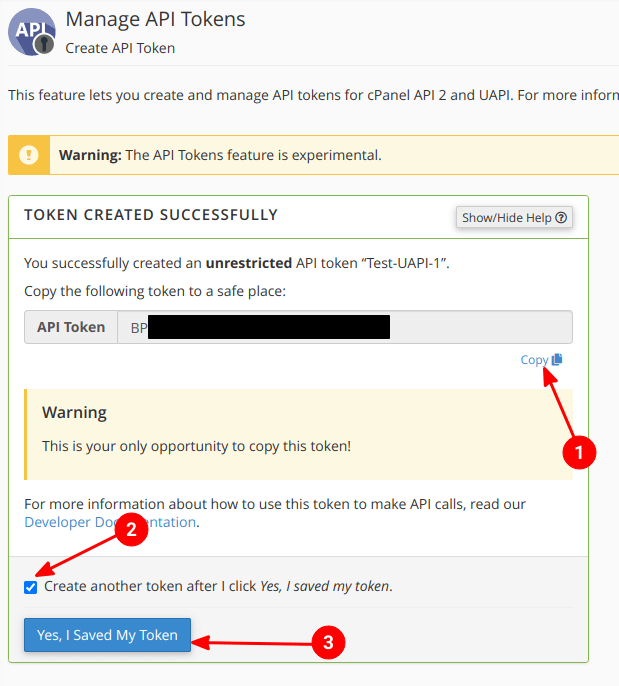

Setelah mengkliknya, kamu akan melihat Kode API Token yang hanya bisa dilihat sekali saja, jadi simpanlah API Token tersebut baik-baik dan pastikan tidak ada seorang pun yang mengetahuinya kecuali Anda sendiri.

Jika sudah, centang pada bagian “Create another token after I click Yes, I saved my token.”, lalu klik pada Button “Yes, I Saved My Token”, seperti cuplikan berikut:

Setelah mendapatkan semua itu, sekali lagi, simpanlah informasi tersebut baik-baik karena akan digunakan kembali, pastikan juga bahwa tidak ada seorang pun yang dapat mengetahui informasi tersebut kecuali Anda sendiri atau orang yang dapat Anda percayakan.

Jika tidak ada lagi penyedia lain yang perlu Anda buatkan Akses API-nya, silakan langsung lanjut ke bagian Verifikasi DNS di acme.sh

DirectAdmin

Jika Anda merupakan pengguna DirectAdmin, baik di Server Anda sendiri ataupun di Layanan Shared Hosting yang Anda gunakan, sebaiknya Anda membuat “Login Key” (bahasa Indonesia: Kunci Masuk) terlebih dahulu agar dapat memasangkan Sertifikat SSL/TLS secara otomatis melalui Akses API-nya.

Namun, jika sebelumnya sudah pernah menerbitkan sertifikatnya dan sudah membuat “Login Key”-nya di DirectAdmin, serta ingin memasangkan sertifikatnya melalui Akses API, silakan lewati bagian ini dan verifikasi DNS dengan klik di sini untuk langsung melompat ke caranya.

Kalau belum, silakan dibuat terlebih dahulu, caranya sebagai berikut:

Masuk ke DirectAdmin menggunakan Akun DirectAdmin Anda, bukan Akun Billing (Akun DirectAdmin dan Billing itu beda lho, jangan salah)

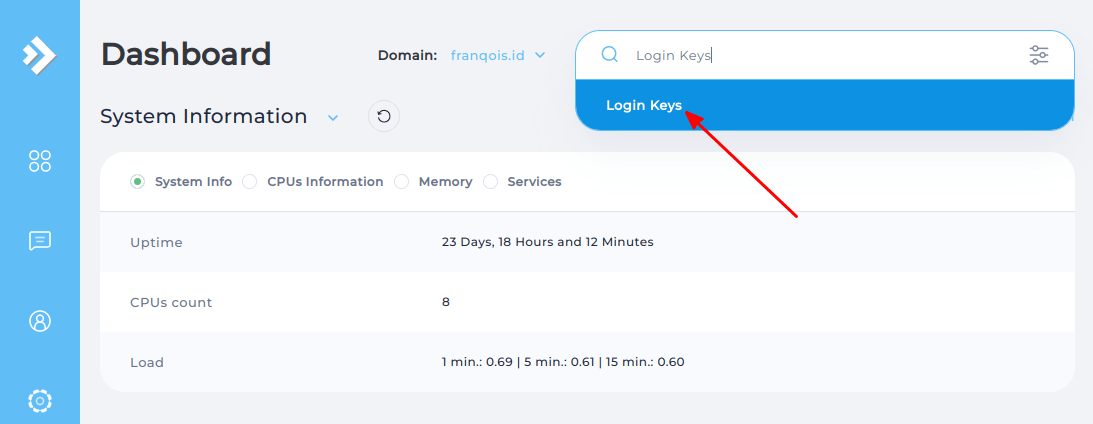

Setelah masuk ke DirectAdmin, gunakan fasilitas Pencarian untuk mencari “Login Keys” (tanpa kutip), jika ketemu klik pada “Login Keys”. Seperti cuplikan berikut:

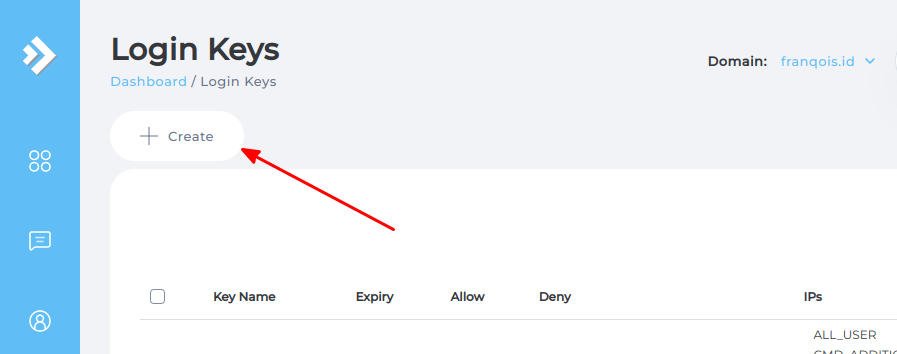

- Setelah masuk ke “Login Keys”, klik pada Button “Create” untuk membuat “Login Key”-nya. Seperti cuplikan berikut:

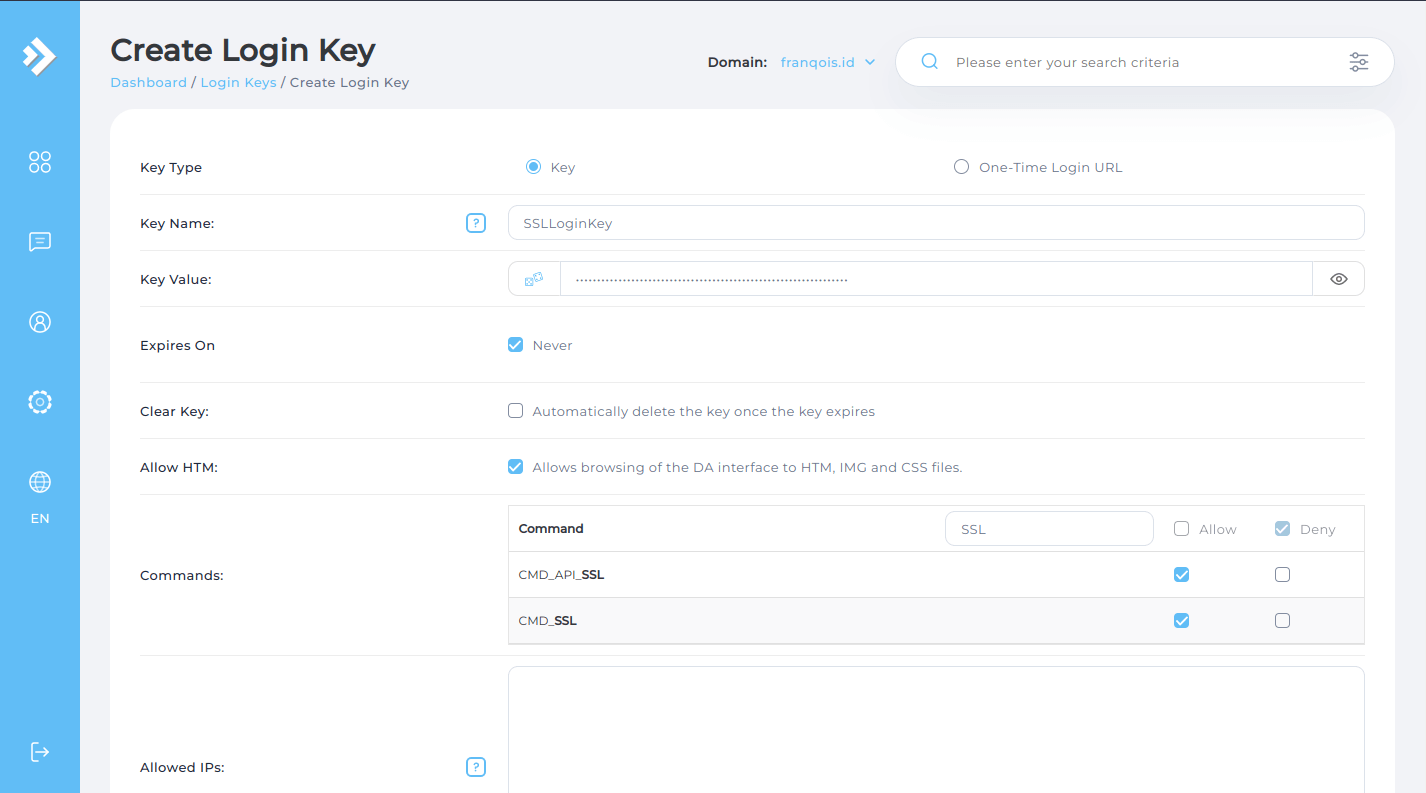

Lalu, lengkapi informasi berikut untuk membuatnya:

- Key Type: Pilih jenis kuncinya, pilih saja “Key”

- Key Name: Tentukan nama kuncinya, nama hanya boleh mengandung karakter alfanumerik saja, besar-kecilnya diperhatikan, tidak boleh ada karakter apa pun selain itu termasuk simbol dan spasi

- Key Value: Tentukan nilai kuncinya, saran saya klik pada ikon dadu saja agar bisa dihasilkan dengan acak, tidak disarankan untuk menggunakan kata sandi Anda sebagai nilai kuncinya

- Expires On: Tentukan masa berlaku kuncinya, saran saya centang “Never” saja, kecuali jika Anda dapat memperbaruinya secara terprogram

- Clear Key: Di bagian ini ada opsi “Automatically delete the key once the key expires” yang bisa Anda centang, ini tidak akan berpengaruh kalau “Login Key”-nya tidak memiliki masa berlaku

- Allow HTM: Di bagian ini ada opsi “Allows browsing of the DA interface to HTM, IMG and CSS files.” yang bisa Anda centang, entah ini fungsinya buat apaan, sepertinya untuk kasus ini dicentang atau tidak juga tidak terlalu berpengaruh

- Commands: Di bagian ini, Anda harus menentukan perintah mana yang diizinkan dan ditolak. Untuk kasus ini, Anda harus menolak semua perintah selain

CMD_API_SSLdanCMD_SSLyang diizinkan. Caranya tinggal centang “Deny”, lalu cari dengan kata kunci “SSL” (tanpa kutip), setelah itu centang dua-duanya di kolom “Allow” (Untuk lebih jelas, bisa lihat pada cuplikan di atas) - Allowed IPs: Anda bisa menentukan hanya dari Alamat IP apa saja yang diperpolehkan untuk menggunakan kunci ini, saran saya tidak usah diisi untuk mengijinkan semua Alamat IP untuk menggunakan kunci ini, kecuali jika Anda mempunyai kebutuhan khusus

- Current Password: Isikan ini dengan kata sandi Akun DirectAdmin Anda yang sekarang

Jika sudah selesai, klik pada Button “Create” untuk membuatkan kuncinya

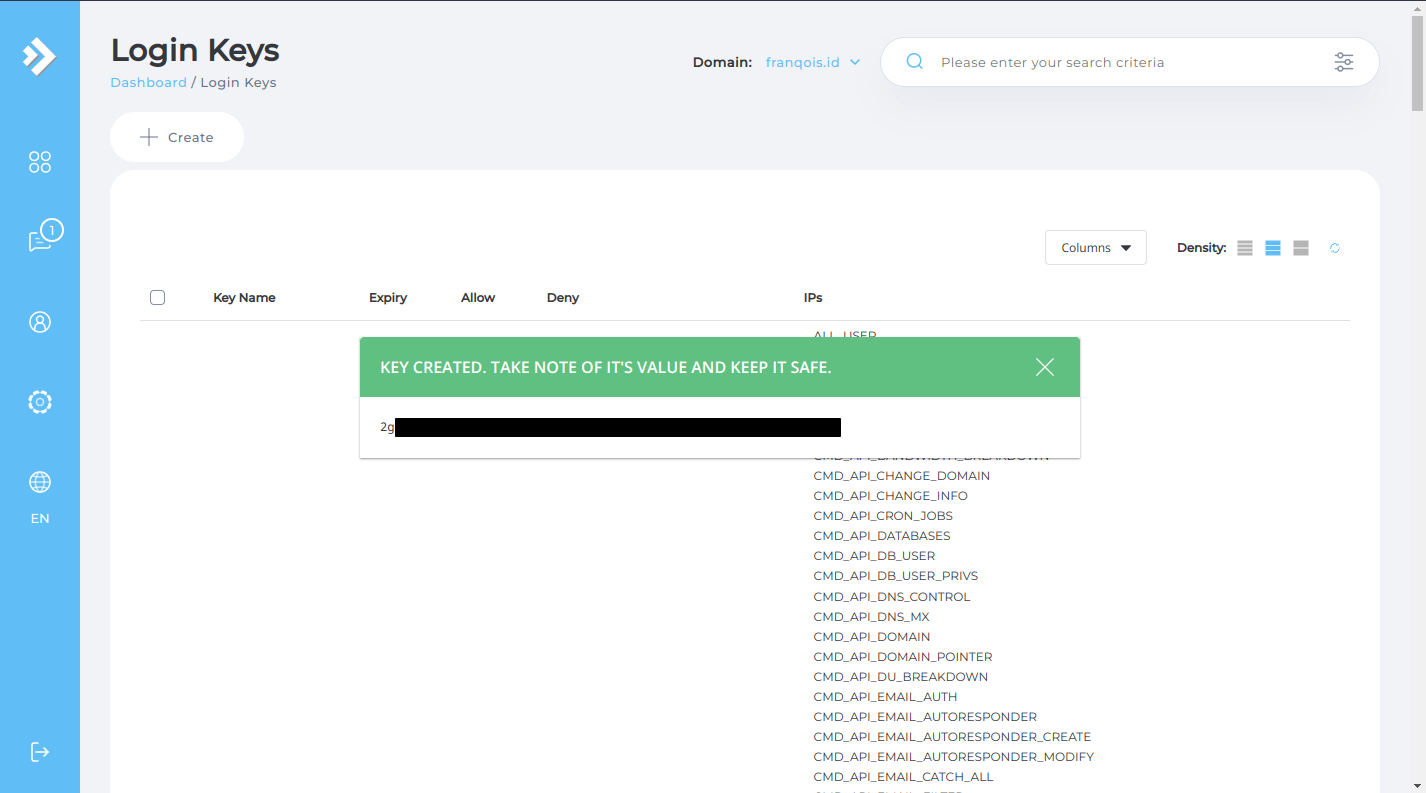

Setelah mengkliknya, kamu akan melihat “Key Value” yang kamu isi dan itu adalah “Login Key”-nya yang hanya bisa dilihat satu kali saja, jadi simpanlah kunci tersebut baik-baik dan pastikan tidak ada seorang pun yang dapat mengetahuinya kecuali Anda sendiri dan orang yang Anda percayakan.

Jika sudah, Anda tinggal menutupinya saja dengan mengklik ikon silangnya. Seperti cuplikan berikut:

Jika tidak ada lagi penyedia lain yang perlu Anda buatkan Akses API-nya, silakan langsung lanjut ke bagian Verifikasi DNS di acme.sh

Verifikasi DNS di acme.sh

Agar Sertifikat SSL/TLS dapat diterbitkan melalui Protokol ACME, maka pengguna diperlukan melakukan verifikasi. Salah satunya adalah dengan verifikasi DNS.

Verifikasi DNS merupakan sebuah metode yang menggunakan rekaman DNS (DNS Record) pada Domain untuk memverifikasi bukti kepemilikan domain sebelum sertifikat diterbitkan atau diperbarui.

Verifikasi seperti ini tidak memerlukan keberadaan Web Server dan tidak perlu mengakses konten apa pun (cth. Mengakses http://domain.com/.well-known/.acme-challenge-xxxxxxxxxxxx) untuk itu, sehingga Anda bisa menerbitkannya di mana saja dan di perangkat apa saja (termasuk Ponsel Pintar, Komputer PC, Laptop, dll), tanpa harus mempunyai/menyewa sebuah Server/Perangkat terlebih dahulu, selama Anda bisa menjalankan acme.sh di dalam perangkat Anda.

Ini juga sebagai syarat agar Anda dapat menerbitkan sertifikat SSL/TLS untuk semua subdomain Anda (Wildcard SSL) dengan mudah.

Selain itu, karena Anda ingin memasang sertifikat SSL/TLS di penyedia web yang sedang saya bahas di artikel ini, yakni Netlify, Bunny CDN, cPanel dan DirectAdmin, serta Anda melakukannya di dalam perangkat seperti Komputer PC, Laptop, Ponsel Pintar Anda atau perangkat lain yang Anda miliki, maka metode verifikasi seperti ini wajib Anda pelajari.

Namun, agar perkakas acme.sh dapat melakukan verifikasi DNS secara otomatis saat menerbitkan dan memperbarui Sertifikat SSL/TLS-nya, maka acme.sh harus dapat mengakses dan mengubah rekaman DNS di dalam domain milik Anda dengan mengakses akun penyedia DNS milik Anda.

Untuk itu, Anda perlu berikan sebuah izin untuk membaca dan mengubah rekaman DNS dengan memberinya sebuah kredensial milik Anda, seperti: API Token, Kunci API untuk Akses API atau bahkan Nama Pengguna dan Kata Sandi.

Kalau saya gak mau gimana? Bisa saja Anda melakukannya secara manual, sehingga Anda menambahkan rekaman DNS-nya secara manual juga.

Namun sertifikat SSL/TLS tersebut memiliki masa berlaku selama 90 hari, sehingga harus diperbarui sebelum habis masanya (minimal 60 hari setelah sertifikat diterbitkan) dan saat pembaruan Anda harus masukkan lagi rekaman DNS-nya secara manual, sehingga tidak mungkin kamu bisa memperbarui Sertifikat SSL/TLS tersebut secara otomatis.

Pertanyaannya, apa kamu gak capek kayak gitu terus? Ya terserah kamu, sih. Kalo saya jadi kamu, mending saya pake metode yang otomatis saja ketimbang pake yang manual.

Jadi, kamu gak perlu takut, perkakas acme.sh ini gak bakalan ngumpulin data-data kamu, kok, kamu hanya perlu hati-hati aja dalam menjaga perangkatnya 😊

Untuk Pengguna DNS Otoritatif Cloudflare

Jika Anda menggunakan Cloudflare sebagai DNS Otoritatif/Penyedia DNS untuk domain Anda, maka Anda perlu membuat kode Token API-nya (CF_Token) dan mendapatkan “Account ID”-nya (CF_Account_ID).

Kalau perlu, kamu juga bisa dapatkan “Zone ID”-nya juga, agar acme.sh dapat menargetkan domain/zona yang spesifik tanpa harus mencarinya lagi, tetapi itu tidak wajib, kalo menurutmu gak perlu ya gak usah.

Untuk cara membuatnya, silakan klik di sini.

Setelah semuanya berhasil didapat, tinggal Anda masukkan saja semua informasinya ke dalam variabel. Dengan cara berikut:

| |

Atau di bawah ini jika Anda menggunakan fish sebagai Shell:

| |

Di mana saya memasukkannya? Saran saya di dalam Terminal-nya langsung, sebenarnya bisa juga di dalam berkas konfigurasi masing-masing Shell yang Anda gunakan, hanya saja Anda perlu memulai ulang Terminal-nya atau perlu muat ulang dulu konfigurasi Shell-nya dengan perintah source <LETAK_KONFIGURASI_SHELL>.

Udah itu aja, jika Anda menggunakan Cloudflare dan sudah memasukkan kredensial di atas, Anda hanya perlu langsung melanjutkan ke langkah berikutnya saja untuk mempelajari penerbitan sertifikat.

Untuk Pengguna Netlify DNS

Jika Anda menggunakan Netlify sebagai Penyedia DNS, Anda cuma perlu membuat “Personal Access Token”-nya (NETLIFY_ACCESS_TOKEN) saja sebagai kredensial untuk akses API-nya.

Untuk cara membuatnya, silakan klik di sini.

Setelah berhasil dibuat, tinggal Anda masukkan saja informasinya ke dalam variabel. Dengan cara berikut:

export NETLIFY_ACCESS_TOKEN="ACCESS_TOKEN_KAMU_DI_SINI"

Atau, di bawah ini jika Anda menggunakan fish sebagai Shell:

set -x NETLIFY_ACCESS_TOKEN "ACCESS_TOKEN_KAMU_DI_SINI"

Di mana saya memasukkannya? Saran saya di dalam Terminal-nya langsung, sebenarnya bisa juga di dalam berkas konfigurasi masing-masing Shell yang Anda gunakan, hanya saja Anda perlu memulai ulang Terminal-nya atau perlu muat ulang dulu konfigurasi Shell-nya dengan perintah source <LETAK_KONFIGURASI_SHELL>.

Udah itu aja, jika Anda menggunakan Netlify dan sudah memasukkan informasi di atas, Anda hanya perlu langsung melanjutkan ke langkah berikutnya saja untuk mempelajari penerbitan sertifikat.

Untuk Pengguna Bunny DNS

Jika Anda menggunakan Bunny DNS sebagai Penyedia DNS, Anda cuma perlu mendapatkan “Access Key”-nya saja sebagai kredensial untuk akses API-nya.

Untuk cara mendapatkannya, silakan klik di sini.

Setelah berhasil ditemukan, tinggal Anda masukkan saja informasinya ke dalam variabel. Dengan cara berikut:

export BUNNY_API_KEY="ACCESS_KEY_KAMU_DI_SINI"

Atau, di bawah ini jika Anda menggunakan fish sebagai Shell:

set -x BUNNY_API_KEY "ACCESS_KEY_KAMU_DI_SINI"

Di mana saya memasukkannya? Saran saya di dalam Terminal-nya langsung, sebenarnya bisa juga di dalam berkas konfigurasi masing-masing Shell yang Anda gunakan, hanya saja Anda perlu memulai ulang Terminal-nya atau perlu muat ulang dulu konfigurasi Shell-nya dengan perintah source <LETAK_KONFIGURASI_SHELL>.

Udah itu aja, jika Anda menggunakan Netlify dan sudah memasukkan informasi di atas, Anda hanya perlu langsung melanjutkan ke langkah berikutnya saja untuk mempelajari penerbitan sertifikat.

Untuk Pengguna Penyedia DNS lain

Jika Anda menggunakan Penyedia DNS selain Cloudflare, Netlify DNS dan Bunny DNS, seperti Hurricane Electric Free DNS, Constellix, NS1, ClouDNS, Amazon Route 53, Google Cloud DNS, dll, maka Anda perlu membaca halaman dokumentasinya.

Karena setiap Penyedia DNS mempunyai cara yang berbeda-beda untuk mengaksesnya. Jadi, silakan ikuti yang ada di dokumentasinya.

Setelah itu, kamu telah dapat menggunakan acme.sh seperti biasanya untuk menerbitkan/membuat dan memperbarui Sertifikat SSL/TLS kamu.

Menerbitkan Sertifikat SSL/TLS dengan acme.sh

Nah, setelah mengikuti beberapa langkah, akhirnya Anda bisa sampai di sini, yakni menerbitkan Sertifikat SSL/TLS.

Ada beberapa cara untuk menerbitkannya menggunakan acme.sh, tidak perlu Anda ikuti semua dan sesuaikan dengan selera Anda, kecuali jika ada teks “Wajib dipelajari”-nya, bagian itu yang wajib Anda pelajari.

Berikut adalah cara-caranya:

Menerbitkan Sertifikat SSL/TLS (Wajib dipelajari)

Jika Anda ingin menerbitkan Sertifikat SSL/TLS dengan acme.sh (cth. hanya untuk 1 Domain dan 1 Subdomain), maka format perintahnya akan menjadi seperti berikut:

acme.sh --issue -d www.domain.com -d domain.com METODE_VERIFIKASI PARAMETER_TAMBAHAN

Perintah di atas akan menerbitkan Sertifikat SSL/TLS yang hanya menjangkau 1 Domain dan 1 Subdomain saja, yakni www.domain.com dan domain.com.

Parameter -d berfungsi untuk menentukan domain yang dijangkau oleh Sertifikat SSL/TLS tersebut saat diterbitkan, isikan itu dengan domain Anda.

Sebenarnya, Anda juga dapat menambahkan perameter -d agar Sertifikat SSL/TLS menjangkau setiap domain yang Anda masukkan, sebanyak yang Anda mau.

Domain pertama yang Anda masukkan itu merupakan Domain Utama dan akan menjadi “Common Name”, “Subject” atau “Issued to” pada Sertifikat SSL/TLS, selain SAN (Subject Alternative Name), sedangkan domain kedua dan seterusnya atau selain itu hanya dimasukkan kedalam SAN saja.

Selain itu, nama direktori untuk Sertifikat SSL/TLS-nya sendiri akan ditentukan berdasarkan domain pertama yang Anda masukkan.

Contohnya seperti cuplikan berikut di Windows:

Atau, di bawah ini untuk GNU/Linux: (Lebih tepatnya di Peramban Web berbasis Chromium/Google Chrome untuk GNU/Linux)

Jika Anda melihat cuplikan di atas, “Common Name” yang tampil adalah farrel.franqois.id bukan *.farrel.franqois.id, padahal sertifikat yang saya terbitkan itu adalah Sertifikat SSL/TLS Wildcard, dan *.farrel.franqois.id malah cuma dimasukkan ke dalam SAN (Subject Alternative Name) saja bersamaan dengan Domain Utamanya.

Kenapa bisa begitu? Sederhananya karena Domain Pertama yang saya masukkan ketika menerbitkan sebuah Sertifikat SSL/TLS adalah farrel.franqois.id, bukan *.farrel.franqois.id. Nah, sekarang sudah paham, kan?

Parameter --issue berfungsi agar acme.sh menerbitkan Sertifikat SSL/TLS Anda. Parameter selain --issue adalah sebagai berikut:

--renewuntuk memperbarui Sertifikat SSL/TLS yang ada--revokeuntuk mencabut salah satu Sertifikat SSL/TLS yang ada di dalam perangkat Anda--removeuntuk menghapus salah satu Sertifikat SSL/TLS dari perangkat Anda--renew-alluntuk memperbarui semua Sertifikat SSL/TLS yang ada (Catatan: Anda tidak perlu menambahkan parameter-djika menggunakan parameter ini)- Dan lain-lainnya

Metode Verifikasi (METODE_VERIFIKASI)

Anda harus menggantikan METODE_VERIFIKASI di atas dengan parameter/argumen mengenai metode verifikasi yang ada, menjadi parameter berikut: (Setidaknya gunakan salah satu parameter)

--webroot lokasi_webrootatau-w lokasi_webrootjika Anda ingin menggunakan metode Webroot.Ganti

lokasi_webrootdengan lokasi Web Anda, seperti/var/www/html,/home/username/public_html, atau apa aja yang penting itu menandakan lokasi Web Anda.--dns nama_dnsjika Anda ingin menggunakan metode DNS.Ganti

nama_dnsdengan yang ada di halaman dokumentasinya dan sesuaikan dengan Penyedia DNS yang Anda gunakan. (Saya bahas ini di bagian terpisah)--apachejika Anda ingin menggunakan Web Server Apache2 sebagai verifikasinya.--nginx (lokasi_conf)jika Anda ingin meggunakan Web Server NGINX sebagai verifikasinya.Anda bisa ganti

(lokasi_conf)dengan lokasi berkas konfigurasi untuk NGINX Anda jika diinginkan barangkali acme.sh tidak dapat mendeteksi berkas konfigurasi NGINX secara otomatis, kalau acme.sh dapat mengenalinya maka cukup tulis--nginxsaja.--standalonejika Anda tidak mempunyai Aplikasi Web Server atau sedang tidak berada di dalam Server Web (cth. Sedang berada di dalam Server FTP atau SMTP).

Dengan adanya verifikasi seperti ini, artinya Anda tidak bisa sembarangan membuat Sertifikat SSL/TLS untuk domain lain, berhasil atau gagal akan menambahkan Rate Limit jika Anda menggunakan CA seperti Let’s Encrypt dan Buypass.

Jadi, berhati-hatilah ketika Anda ingin menerbitkan Sertifikat SSL/TLS dengan menggunakan Protokol ACME, terutama jika Anda menggunakan CA selain ZeroSSL.

Parameter Tambahan (PARAMETER_TAMBAHAN)

Anda bisa menggantikan PARAMETER_TAMBAHAN dengan parameter lain yang ingin Anda tambahkan saat menerbitkan Sertifikat SSL/TLS, parameter lainnya sebagai berikut:

--forcejika Anda ingin melakukannya dengan cara paksa. Ini cocok bagi Anda yang ingin menerbitkan ulang sertifikat, memperbarui masa berlaku sertifikat meski belum mau habis/belum waktunya, dll--testatau--stagingjika Anda ingin menjalankannya dalam mode pengujian. Ini cocok bagi Anda yang sedang belajar menggunakan acme.sh atau menguji penerbitan Sertifikat SSL/TLS dengan metode verifikasi yang berbeda tanpa mempengaruhi Rate Limit aslinya.Jadi, saya sarankan agar Anda selalu memakai parameter ini jika Anda sedang mempelajari penggunaan acme.sh atau memastikan apakah Sertifikat SSL/TLS bisa diterbitkan dengan benar atau tidaknya tanpa mempengaruhi Rate Limit dari suatu CA.

Kalau sudah merasa yakin, Anda dapat terbitkan ulang Sertifikat SSL/TLS-nya untuk produksi dengan menggunakan parameter

--issue --force, tanpa parameter--testatau--staging--server opsi_cajika Anda ingin menerbitkan Sertifikat SSL/TLS oleh CA lain, yang secara baku diterbitkan oleh ZeroSSL sebagai CA.Ganti

opsi_camenjadi nama pendek dari CA yang mendukung, seperti:zerossl,buypass,buypass_test,letsencrypt,letsencrypt_test,sslcom,google,googletest.Atau, Anda juga bisa ganti

opsi_cadengan memasukkan Alamat URL Server ACME dari Penyedia CA Anda. Untuk lebih lengkapnya, silakan pelajari itu dari Halaman Wiki-nya--keylength opsiatau-k opsijika Anda ingin menerbitkan Sertifikat SSL/TLS dengan ukuran kunci atau kunci yang berbeda. Gantiopsidengan2048,3072,4096,8192,ec-256,ec-384, atauec-512(Saya bahas di bagian terpisah)--cert-file fileuntuk menyalinkan berkas sertifikat ke dalam direktori lain setelah menerbitkan/memperbarui Sertifikat SSL/TLS-nya. Gantifilemenjadi lokasi atau/dan nama berkas yang Anda inginkan--key-file fileuntuk menyalinkan berkas Kunci ke dalam direktori lain setelah menerbitkan/memperbarui Sertifikat SSL/TLS-nya. Gantifilemenjadi lokasi atau/dan nama berkas yang Anda inginkan--ca-file fileuntuk menyalinkan berkas sertifikat CA/Sertifikat Penengah ke dalam direktori lain setelah menerbitkan/memperbarui Sertifikat SSL/TLS-nya. Gantifilemenjadi lokasi atau/dan nama berkas yang Anda inginkan--fullchain-file fileuntuk menyalinkan berkas sertifikat Fullchain ke dalam direktori lain setelah menerbitkan/memperbarui Sertifikat SSL/TLS-nya. Gantifilemenjadi lokasi atau/dan nama berkas yang Anda inginkan.--reloadcmd perintahuntuk mengeksekusikan perintah reload Server setelah menerbitkan/memperbarui Sertifikat SSL/TLS-nya. Gantiperintahmenjadi perintahnya.Jika Anda tidak mempunyai web server di dalam perangkat kamu, dan ingin memasangkannya ke luar perangkat kamu, maka saya sarankan agar memakai parameter

--renew-hooksaja--renew-hook perintahuntuk menentukan perintah yang akan dieksekusi setelah sertifikat berhasil diperbarui (di-renew). Gantiperintahmenjadi perintah yang ingin Anda eksekusikan.Karena acme.sh tidak akan langsung mengeksekusi perintahnya, melainkan nanti saat diperbarui, maka saya sarankan langsung gunakan parameter ini saat ingin menerbitkan sertifikat dan isikan parameter tersebut dengan menggantikan

perintahmenjadi perintah untuk memasang sertifikatnya (cth.--renew-hook env sh deploy.sh).Berkas

deploy.shadalah berkas skrip untuk memasang sertifikat yang Anda buat nanti, bisa diganti dengan nama berkas yang Anda inginkan.Jika telanjur, maka Anda perlu mengkonfigurasinya secara manual, dan itu akan saya bahas lebih lanjut di bagian terpisah tentang konfigurasi acme.sh untuk domain

--pre-hook perintahuntuk menentukan perintah yang akan dieksekusi sebelum perkakas acme.sh menjalankan tugasnya. Gantiperintahmenjadi perintah yang ingin Anda eksekusikan.Bedanya dengan

--renew-hookadalah bahwa perintah tersebut langsung dieksekusi sebelum acme.sh menjalankan tugasnya--post-hook perintahuntuk menentukan perintah yang akan dieksekusi sebelum perkakas acme.sh menjalankan tugasnya. Gantiperintahmenjadi perintah yang ingin Anda eksekusikan.Bedanya dengan

--pre-hookadalah bahwa perintah tersebut langsung dieksekusi setelah acme.sh menjalankan tugasnya, tidak peduli apakah tugas sebelumnya berhasil atau gagal--always-force-new-domain-keyuntuk membuat kunci pribadi (Private Key) baru setiap kali pembaruan sertifikat, parameter ini hanya bisa digunakan saat ingin menerbitkan sertifikat saja. Perkakas acme.sh secara baku tidak membuat kunci pribadi baru setiap kali pembaruan sertifikat, makanya ada parameter ini--eccagar perintah tersebut ditujukan untuk Sertifikat SSL/TLS yang telah diterbitkan menggunakan ECC/ECDSA sebagai algoritma kunci publiknya.Tanpa parameter ini, maka perintah tersebut akan dieksekusi untuk Sertifikat SSL/TLS yang menggunakan RSA sebagai algoritma kuncinya. Parameter ini hanya bisa digunakan jika ada parameter

--renew,--revoke,--remove,--install-cert,--to-pkcs12dan--create-csrsaja.Contoh penggunaannya di bawah ini:

acme.sh --remove -d www.domain.com --eccuntuk menghapus salah satu Sertifikat SSL/TLS yang menggunakan ECC sebagai algoritma kuncinya dari perangkat Andaacme.sh --revoke -d www.domain.com --eccuntuk mencabut salah satu Sertifikat SSL/TLS yang menggunakan ECC sebagai algoritma kuncinya dari perangkat AndaDan masih banyak lagi!

Jadi, Anda tidak bisa menggunakan parameter ini untuk menerbitkan Sertifikat SSL/TLS, atau bisa dibilang bahwa Anda hanya bisa memakainya saat Sertifikat SSL/TLS tersebut telah diterbitkan dengan kunci ECC/ECDSA saja.

Kalau mau menerbitkannya dengan kunci ECC/ECDSA, kamu bisa pelajari penggunaan parameter

--keylengthsaat menerbitkan sertifikatnya (yang akan saya bahas ini di bagian-bagian selanjutnya).

Udah itu saja yang saya bahas, parameter lainnya masih banyak, tetapi yang saya bahas di sini adalah kasus umumnya saja.

Jika Anda ingin mempelajari parameter lainnya lebih lanjut, silakan gunakan perintah acme.sh --help untuk menampilkan parameter apa saja yang bisa Anda gunakan.

Jika Anda tidak ingin menambahkan parameter lain, Anda bisa menghapus PARAMETER_TAMBAHAN-nya.

Setelah menerbitkan Sertifikat SSL/TLS

Jika Anda menerbitkan Sertifikat SSL/TLS memakai acme.sh dan dinyatakan berhasil, maka akhir dari keluarannya kira-kira akan seperti berikut:

[Kam 12 Agu 2021 02:14:50 WIB] Cert success.

-----BEGIN CERTIFICATE-----

ISI SERTIFIKAT

-----END CERTIFICATE-----

[Kam 12 Agu 2021 02:14:50 WIB] Your cert is in: /home/username/.acme.sh/domain.com/domain.com.cer

[Kam 12 Agu 2021 02:14:50 WIB] Your cert key is in: /home/username/.acme.sh/domain.com/domain.com.key

[Kam 12 Agu 2021 02:14:50 WIB] The intermediate CA cert is in: /home/username/.acme.sh/domain.com/ca.cer

[Kam 12 Agu 2021 02:14:50 WIB] And the full chain certs is there: /home/username/.acme.sh/domain.com/fullchain.cer

Ini artinya, bahwa Sertifikat SSL/TLS telah berhasil dibuat/diterbitkan oleh CA dan berkas-berkas yang diperlukan telah tersimpan di dalam direktori /home/username/.acme.sh/domain.com atau di $HOME/.acme.sh/domain.com.

Berkas-berkas seperti domain.com.cer, domain.com.key dan ca.cer atau fullchain.cer dan domain.com.key akan diperlukan untuk pemasangan Sertifikat SSL/TLS di Layanan Hosting/CDN, untuk lebih lanjut akan saya bahas di bagian terpisah.

Namun, nama direktori untuk menyimpan dan bahkan nama dari berkas-berkas tersebut biasanya bergantung pada domain pertama yang dimasukkan saat ingin menerbitkan sebuah Sertifikat SSL/TLS.

Sebagai contoh, Anda ingin menerbitkan Sertifikat SSL/TLS dengan perintah berikut:

acme.sh --issue -d www.domain.com -d domain.com -w $HOME/public_html

Karena domain pertama yang dimasukkan adalah www.domain.com, bukan domain.com sesuai perintah di atas, maka berkas-berkas yang diperlukan akan tersimpan di dalam direktori /home/username/.acme.sh/www.domain.com, bukan di dalam direktori /home/username/.acme.sh/domain.com.

Nah, sekarang sudah paham, kan? Kalau sudah paham, tinggal pelajari verifikasi menggunakan DNS dan tentukan cara menerbitkan Sertifikat SSL/TLS-nya dengan sesuka kamu.

Menerbitkan Sertifikat SSL/TLS dengan menggunakan DNS sebagai Metode Verifikasi (Wajib dipelajari)

Jika Anda ingin menerbitkan Sertifikat SSL/TLS yang menggunakan DNS sebagai Metode verifikasinya, maka tinggal tambahkan saja parameter --dns nama_dns.

Contoh di bawah ini adalah perintah untuk menerbitkan Sertifikat SSL/TLS untuk 1 Domain dan 1 Subdomain dengan menggunakan DNS dari Cloudflare sebagai Metode Verifikasi:

acme.sh --issue -d www.domain.com -d domain.com --dns dns_cf

| Perhatian ! |

|---|

Jika Anda sedang mempelajari penggunaan perkakas acme.sh, maka saya sarankan agar Anda selalu tambahkan parameter Kalau ingin memperbarui sertifikatnya, pastikan Anda menambahkan parameter Kalau sudah merasa yakin, Anda dapat terbitkan ulang Sertifikat SSL/TLS-nya untuk produksi dengan menggunakan parameter |

Jika Anda menggunakan Penyedia DNS selain Cloudflare, ganti saja dns_cf-nya menjadi yang ada di dalam dokumentasinya.

Misalnya: Anda ingin menerbitkan sebuah Sertifikat SSL/TLS untuk www.domain.com dan ingin menggunakan Netlify DNS sebagai Metode Verifikasinya, maka tinggal Anda tambahkan saja parameter --dns dns_netlify. Jadinya seperti berikut:

acme.sh --issue -d www.domain.com -d domain.com --dns dns_netlify

Nah, sekarang paham, kan? Ini juga sangat penting untuk menerbitkan Sertifikat SSL/TLS dalam bentuk Wildcard, karena Verifikasi melalui DNS merupakan salah satu syarat yang wajib.

Selain itu, jika Anda ingin memasang Sertifikat SSL/TLS di Penyedia Web yang sedang saya bahas di artikel ini, yakni Netlify dan BunnyCDN, serta Anda melakukannya di dalam perangkat seperti Komputer PC, Laptop dan Ponsel Pintar Anda atau di dalam perangkat yang sepenuhnya milik Anda, maka metode verifikasi seperti ini wajib Anda pelajari.

Sekadar Informasi saja, sebelum menggunakan DNS sebagai metode verifikasinya, saya sarankan agar Anda membaca dan pahami terlebih dahulu bagaimana cara menambahkan kredensial untuk akses API-nya, silakan klik di sini.

Menerbitkan Sertifikat SSL/TLS untuk Banyak Domain dan Subdomain

Untuk menerbitkan Sertifikat SSL/TLS yang menargetkan banyak domain dan subdomain, sebenarnya tinggal Anda masukkan parameter -d untuk setiap domainnya. Contohnya seperti berikut:

Untuk 2 Domain dan 4 Subdomain:

acme.sh --issue -d domain1.com -d www.domain1.com -d sub.domain1.com -d domain2.com -d www.domain2.com -d sub.domain2.com

| Perhatian ! |

|---|

Jika Anda sedang mempelajari penggunaan perkakas acme.sh, maka saya sarankan agar Anda selalu tambahkan parameter Kalau ingin memperbarui sertifikatnya, pastikan Anda menambahkan parameter Kalau sudah merasa yakin, Anda dapat terbitkan ulang Sertifikat SSL/TLS-nya untuk produksi dengan menggunakan parameter |

Untuk 4 Domain saja:

acme.sh --issue -d domain1.com -d domain2.com -d domain3.com -d domain4.com

Atau, jika Anda ingin menggunakan metode verifikasi yang berbeda-beda untuk setiap domain, maka Anda bisa meraciknya dengan contoh seperti berikut:

| |

Dan seterusnya akan seperti itu caranya.

Menerbitkan Sertifikat SSL/TLS yang menjangkau Seluruh Subdomain

Jika Anda ingin menerbitkan Sertifikat SSL/TLS yang menjangkau seluruh subdomain atau dalam bentuk Wildcard, maka tambahkan parameter -d '*.domain.com' saja, tetapi Anda juga harus menambahkan parameter --dns nama_dns, karena dibutuhkan verifikasi melalui Metode DNS sebagai syarat wajib agar bisa menerbitkannya dalam bentuk Wildcard.

Contoh di bawah ini adalah perintah untuk menerbitkan sertifikat SSL/TLS untuk 1 domain dan semua subdomainnya dengan menggunakan DNS dari Cloudflare sebagai verifikasi:

acme.sh --issue -d '*.domain.com' -d domain.com --dns dns_cf

| Perhatian ! |

|---|

Jika Anda sedang mempelajari penggunaan perkakas acme.sh, maka saya sarankan agar Anda selalu tambahkan parameter Kalau ingin memperbarui sertifikatnya, pastikan Anda menambahkan parameter Kalau sudah merasa yakin, Anda dapat terbitkan ulang Sertifikat SSL/TLS-nya untuk produksi dengan menggunakan parameter |

Sertifikat yang diterbitkan dengan perintah di atas adalah untuk *.domain.com dan domain.com dengan menggunakan DNS dari Cloudflare sebagai verifikasi.

Jika Anda bukan pengguna Cloudflare, maka tinggal Anda ganti saja dns_cf-nya.

Kenapa Wildcard-nya dikutip? Karena terkadang Shell lain memperlakukan tanda bintang dengan berbeda jika tidak dikutip, seperti Zsh (Z shell) misalnya.

Kenapa Wildcard-nya diletakkan di awal? Agar Domain Wildcard-nya tampil sebagai “Common Name”/“Subject”/“Issued to” pada Sertifikat SSL/TLS.

Kenapa seperti itu? Karena Sertifikat SSL/TLS Wildcard yang saya lihat menampilkan Domain Wildcard sebagai “Issued to”/“Common Name”-nya. Sebenarnya terserah kamu saja sih maunya kayak gimana, toh di atas cuma contoh aja.

Apa itu “Issued to”/“Common Name”? Itu sudah saya jelaskan di bagian awal.

Apakah itu menjangkau Sub-subdomain seperti sub.sub.domain.com? Tentu saja tidak, karena Sertifikat SSL/TLS tersebut cuma diterbitkan untuk *.domain.com dan domain.com, yang mana cuma menjangkau sub1.domain.com, sub2.domain.com, dst, bukan sub.sub.domain.com.

Kalau mau seperti itu, tambahkan saja subdomain Anda dalam bentuk Wildcard-nya, jadi parameter yang Anda tambahkan adalah -d '*.sub.domain.com' -d sub.domain.com atau -d *.sub.domain.com saja.

Contohnya menjadi seperti berikut:

acme.sh --issue -d '*.domain.com' -d '*.sub.domain.com' -d domain.com --dns dns_cf

Nah, sekarang paham, kan?

Menerbitkan Sertifikat SSL/TLS dengan menggunakan Mode Alias DNS

Jika penyedia DNS Anda tidak mendukung akses API/didukung oleh acme.sh, atau khawatir tentang masalah keamanan karena memberikan akses API DNS ke domain utama Anda, maka Anda dapat menggunakan mode alias DNS (DNS Alias Mode).

Sebagai contoh, domain utamanya adalah domain.com yang mana DNS yang digunakan oleh domain tersebut tidak memiliki akses API ataupun didukung oleh acme.sh atau Anda tidak mau memberikan akses API-nya karena domain tersebut penting bagi Anda.

Selain domain utama, kamu mempunyai domain satunya lagi, yakni domain-lain.com, yang mana DNS yang dipakai mendukung akses API dan yang paling pentingnya adalah bahwa domain tersebut tidak terlalu penting bagi Anda, sehingga Anda bisa meminimalkan risiko keamanan yang terjadi pada domain utama Anda.

1. Membuat Rekaman DNS-nya

Pertama-tama, Anda perlu membuat rekaman DNS berjenis CNAME terlebih dahulu yang diarahkan ke domain alias (cth. domain-lain.com).

| Tips: |

|---|

Jika Anda ingin menggunakan Mode Alias DNS, tetapi belum mempunyai domainnya, Anda bisa membeli atau menyewa domain dengan ekstensi Anda bisa menyewa domainnya di Rumahweb atau Dewaweb dengan harga Rp13.320,00/tahun**, atau di Biznet Gio dengan harga Rp11.100,00/tahun** Setelah menyewa domainnya, saya sarankan agar memakai Cloudflare sebagai Penyedia DNS untuk domain Anda, karena selain gratis, dukungan akses API dan perangkat lunaknya juga sangat luas. *Biaya tersebut bisa saja berbeda-beda, tergantung penyedia domainnya dan itu belum termasuk PPN 11% **Biaya sewa domain dari ketiga penyedia yang tercantum sudah termasuk PPN 11% |

Misalnya jika Anda ingin menerbitkan Sertifikat SSL/TLS yang menjangkau *.domain.com dan domain.com, maka Anda hanya perlu membuat rekaman DNS berjenis CNAME dengan nama _acme-challenge.contoh.com dari domain utama Anda kemudian arahkan rekaman tersebut ke _acme-challenge.domain-lain.com.

Jika belum jelas, Anda bisa melihat informasi berikut:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

Atau, di bawah ini jika Anda ingin melihatnya dalam format standar berkas zona DNS (DNS Zone File) (cth. ISC BIND atau NSD):

_acme-challenge.domain.com IN CNAME _acme-challenge.domain-lain.com.

Catatan: Jika Anda sedang menggunakan Cloudflare dan Anda sedang membuat rekaman CNAME-nya di sana, pastikan bahwa Proxy Status-nya adalah DNS Only dan warna awannya menjadi abu-abu, serta JANGAN PERNAH DIUBAH MENJADI AWAN ORANYE, INI AKAN MENYEBABKAN CA TIDAK BISA MEMBACA REKAMANNYA DENGAN BAIK UNTUK VERIFIKASI.

Jika Anda ingin menerbitkan Sertifikat SSL/TLS hanya untuk domain utama dan beberapa subdomain tertentu saja, seperti domain.com, www.domain.com, sub.domain.com, sub2.domain.com, dsb, maka rekaman dengan informasi di atas seharusnya sudah cukup.

Namun, jika Anda ingin menerbitkan Sertifikat SSL/TLS yang tidak hanya pada domain utamanya saja dalam bentuk Wildcard, melainkan subdomainnya yang dalam bentuk Wildcard juga, yakni *.sub.domain.com, *.domain.com dan domain.com, maka Anda perlu membuat rekaman DNS untuk subdomainnya juga, contohnya seperti di bawah ini:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

_acme-challenge.sub.domain.com

=> _acme-challenge.domain-lain.com

Atau, di bawah ini jika Anda ingin melihatnya dalam format standar berkas zona DNS (DNS Zone File) (cth. ISC BIND atau NSD):

_acme-challenge.domain.com IN CNAME _acme-challenge.domain-domain-alias.com.

_acme-challenge.sub.domain.com IN CNAME _acme-challenge.domain-domain-alias.com.

Setelah membuat rekaman DNS-nya, Anda perlu menyiapkan kode akses API ke pengaturan rekaman DNS untuk domain alias Anda.

Yap, Anda tidak salah baca, untuk domain alias, karena Anda memakai DNS alias mode, maka rekaman DNS yang akan dibuat oleh acme.sh secara otomatis adalah untuk domain alias, bukan domain utama Anda.

Setelah semyua telah dipersiapkan, Anda dapat lanjut menerbitkan sertifikatnya.

2. Menerbitkan Sertifikat SSL/TLS

Untuk menerbitkan Sertifikat SSL/TLS-nya, Anda dapat memakai perintah biasanya yang tentunya memakai DNS sebagai metode verifikasinya, tetapi Anda perlu menambahkan parameter --challenge-alias <nama_domain_alias>. Ganti <nama_domain_alias> dengan domain alias Anda, contoh kali ini adalah domain-lain.com.

Contoh perintahnya ada di bawah ini:

acme.sh --issue \

-d '*.domain.com' \

-d domain.com \

--challenge-alias domain-lain.com --dns dns_cf

Perintah di atas akan menerbitkan Sertifikat SSL/TLS yang menjangkau domain *.domain.com dan domain.com dengan menggunakan DNS alias mode dan diverifikasi menggunakan Cloudflare sebagai Penyedia DNS.

Setelah menjalankan perintah di atas, maka secara otomatis perkakas acme.sh akan membuatkan rekaman DNS berjenis TXT untuk domain domain-lain.com dengan nama _acme-challenge.

Nanti server milik CA akan secara otomatis memeriksa salah satu rekaman TXT dari _acme-challenge.domain.com, akan tetapi karena subdomain tersebut Anda buatkan rekaman CNAME-nya dan diarahkan ke _acme-challenge.domain-lain.com seperti yang telah kamu kerjakan di langkah pertama, maka CA akan dapat menemukan rekaman TXT yang dicari dan kemudian memverifikasinya.

Setelah menerbitkannya, tolong jangan hapus rekaman _acme-challenge dari domain utama Anda, karena itu akan dipakai lagi untuk memperbarui Sertifikat SSL/TLS nantinya.

3. Berbagi domain alias yang sama

Anda juga dapat memakai domain alias yang sama, meski domain utamanya berbeda-beda, Anda tinggal buat saja rekaman DNS berjenis CNAME dan arahkan itu ke domain alias Anda.

Di bawah ini adalah contohnya:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

_acme-challenge.domain.id

=> _acme-challenge.domain-lain.com

_acme-challenge.domain.net

=> _acme-challenge.domain-lain.com

_acme-challenge.domain.org

=> _acme-challenge.domain-lain.com

Maka untuk menerbitkannya, Anda bisa pelajari contoh perintah berikut:

acme.sh --issue \

-d domain.com \

-d www.domain.com \

-d sub.domain.com \

-d domain.id \

-d domain.net \

-d domain.org \

--challenge-alias domain-lain.com --dns dns_cf

Atau, perintah di bawah ini jika Anda ingin menerbitkannya dalam bentuk Wildcard:

acme.sh --issue \

-d '*.domain.com' \

-d '*.domain.id' \

-d '*.domain.net' \

-d '*.domain.org' \

-d domain.com \

-d domain.id \

-d domain.net \

-d domain.org \

--challenge-alias domain-lain.com --dns dns_cf

4. (Sub)Domain alias yang berbeda untuk tiap domain

Di acme.sh, Anda bisa menggunakan domain/subdomain alias yang berbeda-beda, bahkan penyedia DNS yang berbeda pula untuk menerbitkan sebuah sertifikat.

Anda bisa menyetel rekaman CNAME-nya dengan contoh berikut:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

_acme-challenge.domain.id

=> _acme-challenge.domain-lain-2.com

Lalu, terbitkan sertifikatnya dengan mempelajari perintah berikut:

acme.sh --issue \

-d domain.com --challenge-alias domain-lain.com \

-d domain.id --challenge-alias domain-lain-2.com \

--dns dns_cf

Bahkan Anda juga bisa menggunakan penyedia DNS yang berbeda juga, berikut adalah contohnya:

acme.sh --issue \

-d domain.com --challenge-alias domain-lain.com --dns dns_cf \

-d domain.id --challenge-alias domain-lain-2.com --dns dns_netlify

Contoh di atas diasumsikan bahwa domain domain-lain.com menggunakan Cloudflare sebagai Penyedia DNS, sedangkan domain domain-lain-2.com menggunakan Netlify sebagai Penyedia DNS.

Bagaimana jika dalam bentuk Wildcard? Tetap saja Anda harus menambahkan --challenge-alias-nya juga satu per satu, contohnya berikut di bawah ini:

acme.sh --issue \

-d '*.domain.com' --challenge-alias domain-lain.com \

-d '*.domain.id' --challenge-alias domain-lain-2.com \

-d domain.com --challenge-alias domain-lain.com \

-d domain.id --challenge-alias domain-lain-2.com \

--dns dns_cf

Atau, di bawah ini jika Anda menggunakan Penyedia DNS yang berbeda-beda:

acme.sh --issue \

-d '*.domain.com' --challenge-alias domain-lain.com --dns dns_cf \

-d '*.domain.id' --challenge-alias domain-lain-2.com --dns dns_netlify \

-d domain.com --challenge-alias domain-lain.com --dns dns_cf \

-d domain.id --challenge-alias domain-lain-2.com --dns dns_netlify

Kira-kira begitu.

5. Mencampuri antara Mode Alias DNS dan Mode DNS Biasa

Di acme.sh, Anda bisa mencampuri Mode Alias DNS dan Mode Autentikasi DNS Biasa, yang artinya Anda bisa tidak menggunakan Mode Alias DNS untuk domain tertentu.

Pakai parameter --challenge-alias no untuk menandai domain agar tidak memakai Mode Alias DNS, sehingga akan menggunakan Mode DNS Biasa.

Contoh kali ini adalah domain.com yang menggunakan Mode Alias DNS, sedangkan domain.id tidak, maka domain.com perlu ditambahkan rekaman CNAME-nya yang diarahkan ke domain alias-nya, seperti berikut:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

Lalu, terbitkan sertifikatnya dengan mempelajari perintah berikut:

acme.sh --issue \

-d domain.com --challenge-alias domain-lain.com \

-d domain.id --challenge-alias no \

--dns dns_cf

Contoh di atas diasumsikan bahwa Anda memakai Cloudflare sebagai Penyedia DNS. Kalau Anda memakai penyedia DNS yang berbeda, maka Anda dapat mempelajari contoh perintah berikut:

acme.sh --issue \

-d domain.com --challenge-alias domain-lain.com --dns dns_cf \

-d domain.id --challenge-alias no --dns dns_netlify

Contoh di atas diasumsikan bahwa domain-lain.com menggunakan Cloudflare sebagai Penyedia DNS, sedangkan domain.id menggunakan Netlify sebagai Penyedia DNS-nya.

Bagaimana jika dalam bentuk Wildcard? Ya tetap saja harus ditambahkan satu per satu parameter --challenge-alias-nya, contohnya seperti berikut:

acme.sh --issue \

-d '*.domain.com' --challenge-alias domain-lain.com \

-d '*.domain.id' --challenge-alias no \

-d domain.com --challenge-alias domain-lain.com \

-d domain.id --challenge-alias no \

--dns dns_cf

Atau, berikut di bawah ini jika Anda ingin memakai penyedia DNS yang berbeda-beda:

acme.sh --issue \

-d '*.domain.com' --challenge-alias domain-lain.com --dns dns_cf \

-d '*.domain.id' --challenge-alias no --dns dns_netlify \

-d domain.com --challenge-alias domain-lain.com --dns dns_cf \

-d domain.id --challenge-alias no --dns dns_netlfy

Contoh di atas diasumsikan bahwa domain-lain.com menggunakan Cloudflare sebagai Penyedia DNS, sedangkan domain.id menggunakan Netlify sebagai Penyedia DNS-nya.

Kira-kira begitu.

6. Pakai --challenge-alias atau --domain-alias

Perkakas acme.sh mempunyai parameter selain --challenge-alias, yakni --domain-alias yang secara fungsi memang hampir sama.

Namun, dengan --domain-alias Anda tidak perlu menambahkan rekaman CNAME dengan berawalan _acme-challenge. Sebagai contoh, ketika Anda memakai parameter --challenge-alias, maka Anda harus menambahkan rekaman CNAME berikut:

_acme-challenge.domain.com

=> _acme-challenge.domain-lain.com

Lalu, perintah untuk menerbitkan sertifikatnya akan seperti berikut:

acme.sh --issue \

-d domain.com \

--challenge-alias domain-lain.com --dns dns_cf

Hal di atas berlaku jika Anda menerbitkannya dengan parameter --challenge-alias. Namun, ketika Anda menggunakan --domain-alias, maka rekaman CNAME yang perlu ditambahkan contohnya sebagai berikut:

_acme-challenge.domain.com

=> alias.domain-lain.com

Lalu, perintah untuk menerbitkan sertifikatnya akan seperti berikut:

acme.sh --issue -d domain.com --domain-alias alias.domain-lain.com --dns dns_cf

Catatan: Jangan gunakan nama domainnya saja untuk --domain-alias

Ini akan meminta perkakas untuk membuatkan rekaman TXT di dalam puncak domain Anda (apex domain). Karena menambahkan sebuah rekaman dan nilainya di puncak domain itu memerlukan sintaks yang berbeda, maka hal ini tidak bisa dilakukan dalam bentuk di atas.

Jika Anda benar-benar ingin membuat rekaman tersebut di puncak domain, Anda dapat gunakan perintah berikut: (Namun hal ini akan bergantung pada implementasi dukungan DNS API pada acme.sh dan juga penyedia DNS-nya)

acme.sh --issue -d domain.com --domain-alias @.domain-lain.com --dns dns_cf

Atau:

acme.sh --issue -d domain.com --domain-alias .domain-lain.com --dns dns_cf